PG Software, distributeur historique des solutions ManageEngine en France, depuis 2004

- Contact Sans frais

US: +1 888 720 9500

US: +1 888 791 1189

US Sales: +1 833-420-0996

CA Sales: +1 833-416-0441

Aus: 1800 631 268

UK: 0800 028 6590

IN: 1800 572 6673

TéléphoneIntl: +1 925 924 9500

CN: +86 400 660 8680

CA: +1 514 673 9946

EmailFormulaireNous contacter - Support

- Accueil

- Active Directory

- AD360Gestion des identités et des accès pour les écosystèmes hybrides

- M365 Manager PlusGestion, reporting et audit Microsoft 365

- En savoir plus

- Identity360Gestion, reporting et audit Microsoft 365

- Produits gratuits

- ADManager PlusGestion et reporting sur l'Active Directory, Microsoft 365 et Exchange

- ADAudit PlusAudit en temps réel des modifications apportées à l'Active Directory, fichiers et serveurs Windows

- ADSelfService PlusMots de passe en libre-service, MFA, accès conditionnel et SSO

- DataSecurity PlusAudit des fichiers, prévention des fuites de données et évaluation des risques liés aux données

- Exchange Reporter PlusReporting, audit et monitoring pour Exchange et Skype

- RecoveryManager PlusSauvegarde et restauration de l'Active Directory, Microsoft 365 et Exchange

- SharePoint Manager PlusReporting et audit SharePoint

- Produits gratuits 2

- AD360Gestion des identités et des accès pour les écosystèmes hybrides

- HelpDesk

- Desktop & Mobile

- Endpoint CentralGestion des postes de travail

- Device Control Plus

- En savoir plus

- Produits gratuits

- Mobile Device Manager PlusGestion des appareils mobiles

- OS DeployerDéploiement d'OS

- Patch Manager PlusGestion des correctifs

- Patch Connect PlusGestion des correctifs tiers SCCM

- Browser Security PlusSolution de gestion et de sécurité des navigateurs

- Remote Access PlusSolution d’accès à distance

- Vulnerability Manager PlusGestion des vulnérabilités d'entreprise

- Application Control Plus

- Endpoint CentralGestion des postes de travail

- Monitoring IT

- OpManagerSolution de supervision réseau

- NetFlow AnalyzerSurveillance de la bande passante et analyse du trafic

- Network Configuration ManagerGestion des configurations réseau

- OpUtilsGestion des adresses IP et des ports de switchs

- Applications ManagerLogiciel de surveillance des serveurs et des applications

- En savoir plus

- Produits gratuits

- Site24x7

- OpManagerSolution de supervision réseau

- Sécurité IT

- Log360 CloudSécurisez votre IT et prouvez votre compatibilité à partir du cloud

- Access Manager PlusUne solution de gestion de session privilégiée

- EventLog AnalyzerGestion des logs par SIEM

- Firewall AnalyzerConfiguration des pare-feux et gestion des logs

- Password Manager ProGestion des mots de passe privilégiés

- Key Manager PlusGestion des clés SSH et des certificats SSL

- PAM360Gestion des accès privilégiés

- Log360Prévention exhaustive des menaces et SIEM

- Browser Security PlusSolution de gestion et de sécurité des navigateurs

- Secure Remote Access Toolkit

- En savoir plus

- Produits gratuits

- MSP

- Analytics

- ManageEngine

- Tags K2

ManageEngine - logiciels administration SI : Tags K2

Paramètres de stratégie d'audit - détection des modifications dans AD

La capacité de détecter tous les changements qui se produisent sur tous les objets dans Active Directory peut vous donner un aperçu des attaques et des erreurs de configuration. Il est possible de détecter tous les changements effectués sur les objets dans Active Directory si vos paramètres de stratégie sont correctement activés. Malheureusement, ces paramètres de stratégie ne sont pas activés par défaut, ce qui signifie que peu, voire aucun, changement n'est détecté par défaut. Toutefois, la configuration de ces paramètres de stratégie n'est pas difficile. L'important reste à savoir quels paramétrages sont nécessaires pour détecter les modifications d'objets Active Directory.

Il y a deux options différentes à modifier, selon le système d'exploitation Windows Server que vous utilisez pour vos contrôleurs de domaine. Si vous utilisez Windows Server 2008 ou une version antérieure, vous devrez configurer les paramètres de stratégie d'audit. Si vous utilisez Windows Server 2008 R2 ou une version ultérieure, vous devez utiliser les paramètres de stratégie d'audit avancée. Vous pouvez utiliser les paramètres de stratégie d'audit sur Windows 2008 R2 ou une version ultérieure, mais les paramètres de stratégie d'audit avancé permettent d'améliorer la pertinence des changements détectés sur les objets.

NOTE : Si vous utilisez à la fois des systèmes d'exploitation d'ancienne et nouvelle génération pour vos contrôleurs de domaine, vous pouvez utiliser un mélange de paramètres de stratégie. Les contrôleurs de domaine plus anciens ignoreront automatiquement les paramètres de stratégie d'audit avancée. Ainsi, assurez-vous que les paramètres de stratégie d'audit sont également configurés.

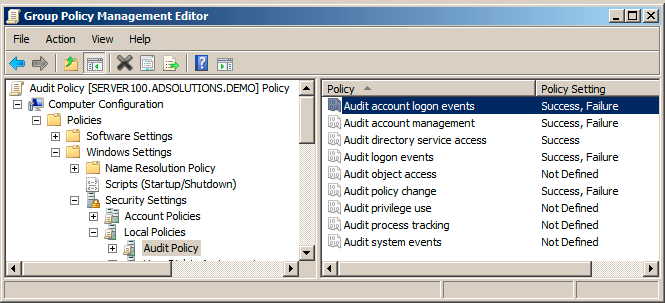

Pour configurer les paramètres de stratégie d'audit, vous devez modifier le GPO (objet de stratégie de groupe) sous le nœud Computer Configuration\Policies\Windows Settings\Security Settings\Local Policies\Audit Policy, comme le montre la Figure 1.

Figure 1. Configuration de stratégie d'audit pour détecter les modifications d'objets Active Directory.

Figure 1. Configuration de stratégie d'audit pour détecter les modifications d'objets Active Directory.

En résumé, assurez-vous de configurer les paramètres de stratégie d'audit suivants :

Audit Account LogonSuccess/FailureAudit Account ManagementSuccess/FailureAudit Directory Service AccessSuccessAudit Logon EventsSuccess/FailureAudit Audit Policy changeSuccess/Failure

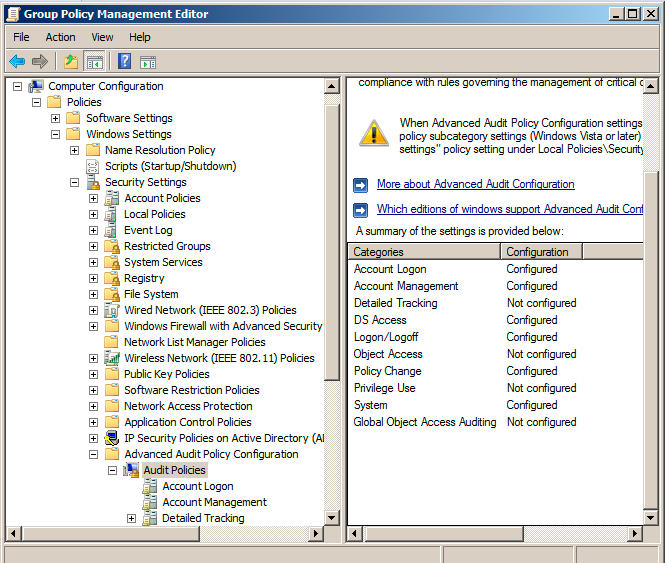

Si vous choisissez d'utiliser les paramètres de stratégie d'audit avancée, vous devez le GPO sous Configuration\Policies\Windows Settings\Security Settings\Advanced Audit Policy Configurations\Audit Policy, comme le montre la Figure 2.

Figure 2. Paramètres de stratégie d'audit avancée pour détecter les changements d'objets Active Directory.

Figure 2. Paramètres de stratégie d'audit avancée pour détecter les changements d'objets Active Directory.

Les configurations détaillées pour la stratégie d'audit avancée comprennent :

- Audit Account Logon

- Audit Kerberos Authentication Service – Success/Failure

- Audit Account Management

- Audit Computer Account Management – Success/Failure

- Audit Distribution Group Management – Success/Failure

- Audit Security Group Management – Success/Failure

- Audit USer Account Management – Success/Failure

- Audit DS AccessAudit Directory Service Changes – Success/Failure

- Audit Directory Service Access – Success/Failure

- Audit Logon/Logoff Audit Logon – Success/Failure

- Audit Logoff – Success/Failure

- Audit Policy changeAudit Authentication Policy Change – Success/Failure

- Audit Authorization Policy Change – Success/Failure

- Audit System EventsAudit System Security Change – Success/Failure

Vous pouvez soit lier le GPO contenant ces configurations à l'unité d'organisation (OU) des contrôleurs de domaine ou au niveau du domaine. Bien sûr, si vous liez le GPO au niveau du domaine, les paramètres auront une incidence sur tous les ordinateurs du domaine, et pas seulement les contrôleurs de domaine. Si vous voulez juste détecter les modifications apportées aux objets Active Directory, lier le GPO à l'OU des contrôleurs de domaine.

Vous avez désormais paramétré les contrôleurs de domaine pour activer la surveillance des zones relatant aux changements d'objet Active.

Au-delà de la Gestion d’Active Directory

Dans cet article nous allons parler d’un sujet bien précis et qui peut vous intéresser en termes de gestion de vos IT. Ce sujet c’est les derniers développements en matière de gestion d’Active Directory.

Les nouvelles tendances comme la conformité IT et la BYOD, ont fait évoluer les besoins et les motivations des entreprises en termes de gestion des identités et des accès (IAM). Ce qui a ouvert la voie aux solutions IAM. Le service d'annuaire le plus populaire, Active Directory, a lui aussi évolué.

Synchronisation des mots de passe, étape cruciale de l’IAM en Cloud

L’une des principales contraintes pour l'entreprise lorsque les utilisateurs de l’Active Directory sont autorisés à accéder aux applications Cloud, c’est la gestion de leurs identités à travers ces différentes applications. Quand il s'agit de la gestion des identités dans un scénario hybride, vous devez garder deux choses à l’esprit :

L’une des principales contraintes pour l'entreprise lorsque les utilisateurs de l’Active Directory sont autorisés à accéder aux applications Cloud, c’est la gestion de leurs identités à travers ces différentes applications. Quand il s'agit de la gestion des identités dans un scénario hybride, vous devez garder deux choses à l’esprit :

- Il fortement recommandé d’utiliser la solution de gestion des identités existante utilisée pour l’Active Directory et de l’étendre aux applications cloud.

- Il est idéal pour l’utilisateur d’avoir un seul login pour plusieurs applications. Mais, le problème est que ces différentes applications ont des dates d’expiration des mots de passe différentes.

AD360 – une solution intégrée pour la gestion d’AD et d’Exchange

La gestion efficace d'Active Directory et l'installation d'Exchange sont cruciales pour le bon fonctionnement d'une organisation basé sur Windows. Aujourd‘hui, les besoins en matière de gestion des identités et des accès (IAM) d'une organisation représente un défi de taille pour les administrateurs IT.

La gestion efficace d'Active Directory et l'installation d'Exchange sont cruciales pour le bon fonctionnement d'une organisation basé sur Windows. Aujourd‘hui, les besoins en matière de gestion des identités et des accès (IAM) d'une organisation représente un défi de taille pour les administrateurs IT.

AD360 est une solution intégrée répondant aux nombreuses préoccupations des administrateurs IT qui gèrent un environnement Windows, via une interface simple et facile à utiliser. Nous avons doté cette solution de toutes les fonctionnalités nécessaires pour gérer efficacement l’IAM.

ADSelfService Plus compatible avec Windows 8 et Windows Server 2012

Windows 8 et Windows Server 2012, les derniers systèmes d'exploitation de Microsoft, ont apporté des changements radicaux aux PC Windows classiques. Ces systèmes d'exploitation ont été développés pour s’adapter à la fois au travail traditionnel sur PC et aux périphériques mobiles modernes tels que les tablettes et les smartphones.

Windows 8 et Windows Server 2012, les derniers systèmes d'exploitation de Microsoft, ont apporté des changements radicaux aux PC Windows classiques. Ces systèmes d'exploitation ont été développés pour s’adapter à la fois au travail traditionnel sur PC et aux périphériques mobiles modernes tels que les tablettes et les smartphones.

Afin de toujours vous offrir le meilleur de la gestion libre-service des mots de passe, la dernière version d’ADSelfService Plus (version 4.5 build 4590) est disponible et compatible avec Windows 8 et Windows Server 2012.

Outil Active Directory gratuit – Rapporteur de mot de passe vide

Un mot de passe agit comme un rempart pour la sécurité des comptes utilisateurs. Le choix d’un mot de passe sécurisé n'est pas seulement limité à l'utilisateur final mais également à l'administrateur qui définit la politique de restriction ou de création de tel ou tel mot de passe. Un mot de passe mal choisi par vos utilisateurs est une opportunité qui involontairement fourni à des utilisateurs malveillants de l’exploiter. Par exemple, les hackers (utilisateurs externes) sont constamment à l'affût des failles dans le système de sécurité d'une organisation en vue d'accéder à des informations sensibles. Les comptes utilisateurs qui n'ont pas un mot de passe restent les cibles prioritaires des hackers. On ne peut pas écarter le rôle des personnes internes à l’entreprise dans une brèche de sécurité. Les stats révèlent qu'environ 93% des failles de compte dans une organisation ont été causés par un interne.

Un mot de passe agit comme un rempart pour la sécurité des comptes utilisateurs. Le choix d’un mot de passe sécurisé n'est pas seulement limité à l'utilisateur final mais également à l'administrateur qui définit la politique de restriction ou de création de tel ou tel mot de passe. Un mot de passe mal choisi par vos utilisateurs est une opportunité qui involontairement fourni à des utilisateurs malveillants de l’exploiter. Par exemple, les hackers (utilisateurs externes) sont constamment à l'affût des failles dans le système de sécurité d'une organisation en vue d'accéder à des informations sensibles. Les comptes utilisateurs qui n'ont pas un mot de passe restent les cibles prioritaires des hackers. On ne peut pas écarter le rôle des personnes internes à l’entreprise dans une brèche de sécurité. Les stats révèlent qu'environ 93% des failles de compte dans une organisation ont été causés par un interne.

Derniers blogs

- Le Patch Tuesday de mai 2023 propose des correctifs pour 38 vulnérabilités, dont 3 zero days.

- Revue de la détection des menaces : Menaces internes dans la cybersécurité

- L'authentification : La première étape vers le Zero Trust

- World Backup Day : Pourquoi il est important pour chaque entreprise d'avoir un plan B

Dernières mises à jour

- OpManager : Nouvelle version 12.8.540

- PAM360 : Nouvelle version 7400

- Network Configuration Manager : Nouvelle version 12.8.522

- OpManager : Nouvelle version 12.8.405

- Applications Manager : Nouvelle version 174500

- ADAudit Plus : Nouvelle version 8500

- Firewall Analyzer : Nouvelle version 12.8.511

- ServiceDesk Plus : Nouvelle version 14940