PG Software, distributeur historique des solutions ManageEngine en France, depuis 2004

- Contact Sans frais

US: +1 888 720 9500

US: +1 888 791 1189

US Sales: +1 833-420-0996

CA Sales: +1 833-416-0441

Aus: 1800 631 268

UK: 0800 028 6590

IN: 1800 572 6673

TéléphoneIntl: +1 925 924 9500

CN: +86 400 660 8680

CA: +1 514 673 9946

EmailFormulaireNous contacter - Support

- Accueil

- Active Directory

- AD360Gestion des identités et des accès pour les écosystèmes hybrides

- M365 Manager PlusGestion, reporting et audit Microsoft 365

- En savoir plus

- Identity360Gestion, reporting et audit Microsoft 365

- Produits gratuits

- ADManager PlusGestion et reporting sur l'Active Directory, Microsoft 365 et Exchange

- ADAudit PlusAudit en temps réel des modifications apportées à l'Active Directory, fichiers et serveurs Windows

- ADSelfService PlusMots de passe en libre-service, MFA, accès conditionnel et SSO

- DataSecurity PlusAudit des fichiers, prévention des fuites de données et évaluation des risques liés aux données

- Exchange Reporter PlusReporting, audit et monitoring pour Exchange et Skype

- RecoveryManager PlusSauvegarde et restauration de l'Active Directory, Microsoft 365 et Exchange

- SharePoint Manager PlusReporting et audit SharePoint

- Produits gratuits 2

- AD360Gestion des identités et des accès pour les écosystèmes hybrides

- HelpDesk

- Desktop & Mobile

- Endpoint CentralGestion des postes de travail

- Device Control Plus

- En savoir plus

- Produits gratuits

- Mobile Device Manager PlusGestion des appareils mobiles

- OS DeployerDéploiement d'OS

- Patch Manager PlusGestion des correctifs

- Patch Connect PlusGestion des correctifs tiers SCCM

- Browser Security PlusSolution de gestion et de sécurité des navigateurs

- Remote Access PlusSolution d’accès à distance

- Vulnerability Manager PlusGestion des vulnérabilités d'entreprise

- Application Control Plus

- Endpoint CentralGestion des postes de travail

- Monitoring IT

- OpManagerSolution de supervision réseau

- NetFlow AnalyzerSurveillance de la bande passante et analyse du trafic

- Network Configuration ManagerGestion des configurations réseau

- OpUtilsGestion des adresses IP et des ports de switchs

- Applications ManagerLogiciel de surveillance des serveurs et des applications

- En savoir plus

- Produits gratuits

- Site24x7

- OpManagerSolution de supervision réseau

- Sécurité IT

- Log360 CloudSécurisez votre IT et prouvez votre compatibilité à partir du cloud

- Access Manager PlusUne solution de gestion de session privilégiée

- EventLog AnalyzerGestion des logs par SIEM

- Firewall AnalyzerConfiguration des pare-feux et gestion des logs

- Password Manager ProGestion des mots de passe privilégiés

- Key Manager PlusGestion des clés SSH et des certificats SSL

- PAM360Gestion des accès privilégiés

- Log360Prévention exhaustive des menaces et SIEM

- Browser Security PlusSolution de gestion et de sécurité des navigateurs

- Secure Remote Access Toolkit

- En savoir plus

- Produits gratuits

- MSP

- Analytics

- ManageEngine

- Tags K2

ManageEngine - logiciels administration SI : Tags K2

Rationaliser la gestion des GPO avec ADManager Plus

Malins sont les administrateurs qui créent des objets Active Directory (AD) et appliquent des GPO dans le même temps. Les administrateurs qui y parviennent sont encore plus malins s’ils n’utilisent pas la Group Policy Management Console (GPMC).

En tant qu'administrateur, vous devez créer des centaines de politiques pour mettre en œuvre les exigences complexes de votre organisation. Mais la gestion des politiques peut être très difficile car ces exigences organisationnelles sont souvent en constante évolution. Imaginez-vous essayer de gérer tous vos GPO avec la GPMC. Vous devriez créer des objets de stratégie de groupe, les lier individuellement à des centaines d'OU, puis supprimer les liens vers chaque unité d'organisation lorsque les exigences changent. Ensuite, vous devriez lier ces GPO de nouveau individuellement à un ensemble différent d'OU, appliquer ou supprimer les liens un par un, supprimer les GPO un par un, et ainsi de suite.

Ce dont vous avez vraiment besoin, c'est une solution de gestion d’AD qui vous permettra de gérer tous vos GPO sans effort à partir d'une console simple. ADManager Plus est un outil qui peut vous aider à gérer un large éventail de tâches liées aux GPO. Et avec la dernière version d'ADManager Plus, il est facile d'effectuer diverses actions de gestion des GPO.

Authentification unique (SSO) pour le cloud

Presque toutes les organisations ont une application dans le cloud. Les applications dans le cloud les plus courantes sont Microsoft Azure, Office 365, G Suite, celles de Zoho et Salesforce, etc. En tant qu'administrateurs, nous voulons rendre notre travail plus efficace et nous voulons également réduire la charge de nos utilisateurs chaque fois que cela est possible. Désormais, avec ADSelfService Plus, vous pouvez faire les deux.

Réinitialisation du mot de passe en libre-service & authentification multi-facteurs

En règle générale, les administrateurs doivent prendre en considération des mesures de sécurité supplémentaires lorsqu'ils accordent aux utilisateurs finaux la possibilité de réinitialiser eux-mêmes leur mot de passe et de déverrouiller eux-mêmes leur compte. Les questions de sécurité sont une option, mais elles se sont révélées être peu sécurisées et faciles à retrouver (demandez simplement aux célébrités Hollywoodiennes !). Il est judicieux d'inclure l'authentification multi-facteurs pour les utilisateurs finaux qui réinitialisent leurs propres mots de passe, car cela augmente considérablement la sécurité tout en étant un processus auquel les utilisateurs finaux sont déjà familiers, via les applications Web.

Supprimez les espaces accidentels lors de la création de comptes utilisateurs

Les fautes de frappe, les erreurs de saisie et les problèmes de copier/coller. Toutes ces situations, et bien d’autres encore, peuvent provoquer l'insertion d'un espace à la fin d'un mot, d'une phrase, etc. Lors de la création de comptes utilisateurs dans Active Directory, ces espaces peuvent causer des problèmes difficiles à repérer et à corriger. Que pouvez-vous faire pour résoudre ce « problème d’espace » ?

Notification pour dossier partagé sur serveurs et postes de travail

Nous savons tous que le partage d'un dossier sur un serveur ouvre un point d'entrée sur celui-ci. Même si le partage du dossier est caché (en ajoutant un $ au nom du partage), presque tout le monde peut découvrir le partage. Être averti lorsqu'un partage est créé sur un serveur vous permet de vous assurer que celui-ci est légitime. Si ce n'est pas le cas, vous pouvez prendre des mesures immédiates pour supprimer le partage.

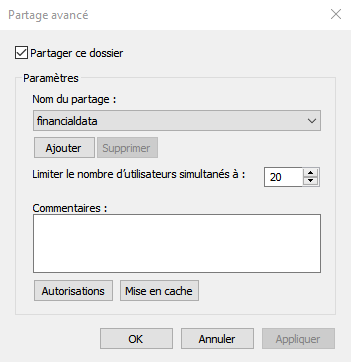

Voici la situation que nous essayons de résoudre. Tout d'abord, un dossier est partagé sur un serveur. La figure 1 illustre la façon de réaliser cette action.

Figure 1. Interface de partage de dossiers Windows.

Figure 1. Interface de partage de dossiers Windows.

Active Directory : gestion de masse des utilisateurs à la volée

Souvent, certains ou tous les utilisateurs d'un groupe, ont besoin qu’un de leurs attributs soit mis à jour pour un projet ou besoin particulier. Mais cela peut être une tâche difficile, surtout lorsqu’il s’agit de trouver le groupe et de mettre à jour manuellement les propriétés de chaque utilisateur.

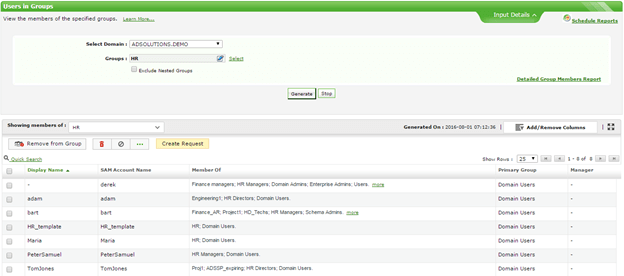

Avec le bon outil, tel qu’ADManager Plus, la mise à jour des propriétés des utilisateurs est aisée. Pour modifier une propriété de plusieurs comptes utilisateurs à la fois, vous devez d'abord obtenir une liste d’utilisateurs. Avec ADManager Plus, vous pouvez afficher les membres d'un groupe dans un seul rapport prédéfini, comme vous pouvez le voir dans la figure 1.

Figure 1. Rapport affichant les membres d’un groupe.

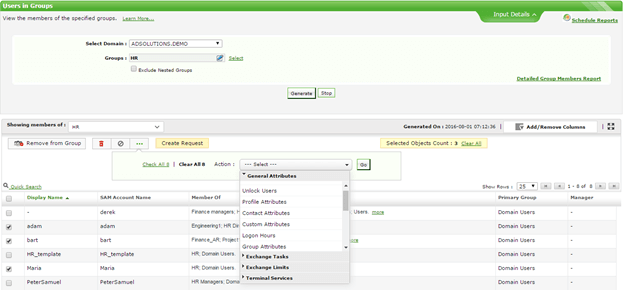

Maintenant que vous avez la liste des membres du groupe, vous pouvez sélectionner un membre ou plus, ainsi que la propriété qui doit être modifiée, comme le montre la figure 2.

Figure 2. Plusieurs utilisateurs peuvent être modifiés en même temps.

Comme vous pouvez le voir, vous pouvez modifier plusieurs utilisateurs à la fois en seulement quelques clics. L'interface graphique d’ADManager Plus vous permet de modifier rapidement et facilement les propriétés des utilisateurs. Vous pouvez même modifier en masse les attributs Exchange et Terminal Services !

Forcez les utilisateurs à renseigner leurs informations sous AD

De nombreuses organisations comptent sur les attributs des comptes utilisateurs pour exécuter des requêtes sur Active Directory et obtenir des listes de comptes utilisateurs. Par exemple, un administrateur peut vouloir exécuter une requête sur le département des utilisateurs pour trouver ceux qui appartiennent au département Finance. Cependant, si le département d'un utilisateur n'a pas été complété dans Active Directory, l'utilisateur ne sera pas pris en compte dans les résultats de la requête précédente.

Alors, comment pouvez-vous exiger que certains attributs de compte utilisateur soient renseignés pour obtenir les résultats que vous désirez ?

Reporting sur les SACL Active Directory

Surveillance des changements AD

Depuis des années, ManageEngine souligne l'importance de la surveillance des changements effectués sur Active Directory et des alertes afférentes. Avec le niveau de surveillance et d'alerte évoqué ici, vous pouvez être informé de tout changement important effectué dans Active Directory grâce à un email.

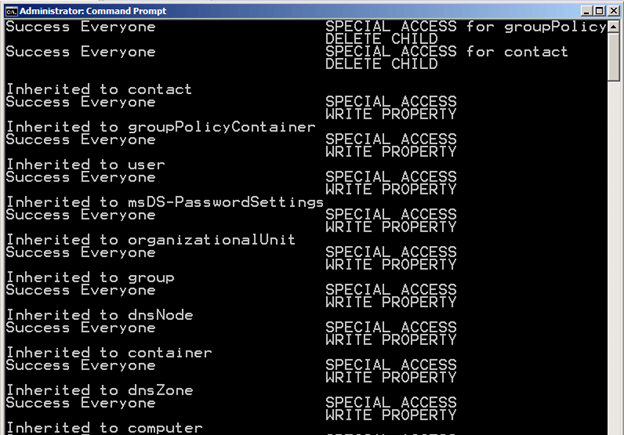

Pour surveiller et être alerté des changements apportés à Active Directory, vous devez établir des SACL (Security Access Control List - liste de contrôle d'accès de sécurité) sur les objets Active Directory. Idéalement, vous allez configurer les SACL au niveau du domaine, et les objets Active Directory de la structure en hériteront.

Une fois configurée, vous devez vérifier que votre SACL est correcte, pour être sûr que vous ne manquerez aucune modification. Mais, comment faire cela en peu de temps et facilement ?

La réponse est assez simple, par exemple, si votre nom de domaine est "adsolutions.demo", vous exécuterez:

Dsacls dc=adsolutions,dc=demo /A

Exécutez cette commande dans une invite de commande sur un contrôleur de domaine afin d’afficher la SACL et la DACL (liste de contrôle d'accès discrétionnaire).

L'écran ci-dessous montre un exemple de résultat de la commande.

Bien sûr, vous pouvez aussi faire cela pour les unités d'organisation, les groupes, et même le schéma d'Active Directory.

Ne tardez plus et assurez-vous que votre Active Directory est sécurisé et que tous les changements sont sous surveillance !

Trois paramètres de sécurité souvent mal configurés dans Active Directory

Il y a des centaines, voire des milliers, de réglages possibles pour Active Directory, dont les droits utilisateurs, les listes de contrôle d'accès (ACL), les délégations, et tant d'autres. Avec tous ces paramètres, il y a toujours quelques paramètres oubliés ou mal configurés.

3 paramètres de sécurité régulièrement mal configurés dans les environnements AD:

Le groupe Administrateurs de l'entreprise :

Pour la plupart des installations d'Active Directory, le groupe Administrateurs de l'entreprise doit être vide. Ce groupe devrait être vide car ce dernier est rarement utilisé. Ainsi, avoir un utilisateur dans ce groupe expose le compte de cet utilisateur à des attaques et à l'utilisation malveillante des capacités du groupe. Aussi, si vous surveillez et êtes notifié lors des changements affectant le groupe Administrateurs de l'entreprise, vous serez informé immédiatement si un utilisateur est ajouté au groupe, ce qui est idéal pour ce groupe. Vous trouverez dans l'article de notre blog comment mettre en place une surveillance et une alerte pour le groupe Administrateurs de l'entreprise.

La stratégie de verrouillage de compte :

Ce paramètre (défini dans un Objet de Stratégie de Groupe) détermine le nombre de tentatives d'ouverture de session en échec qu'un utilisateur peut obtenir avant que son compte soit verrouillé. Ce réglage a historiquement été fixé à un nombre réduit (généralement trois à cinq) pour répondre aux réglementations de sécurité, faisant penser qu'un faible nombre est un signe de sécurité. Cependant, avec les utilisateurs internes qui ont la capacité d'attaquer avec de meilleurs résultats, ce nombre devrait être porté entre 75 ou 100 pour aider à réduire les chances d'un déni de service. Un déni de service, dans ce cas, consisterait à rendre tous les comptes utilisateurs verrouillés avec un simple script ou un fichier batch. En tentant d'ouvrir une session avec trois à cinq mauvais mots de passe pour chaque utilisateur du domaine, un attaquant interne pourrait verrouiller chaque utilisateur dans Active Directory (mis à part le compte d'administrateur de domaine) en quelques secondes. Si vous définissez cette valeur à un plus grand nombre, l'attaquant interne ne pourrait pas connaitre la valeur du seuil de verrouillage puisqu'il n'arriverait pas à l'atteindre.

Autorisations du compte de service ("log on to") :

Ce paramètre est un contrôle qui peut restreindre l'accès des comptes de services aux ordinateurs sur lesquels ils peuvent se connecter. Ce paramètre fait partie des propriétés des comptes utilisateurs, qui sont faciles à configurer. L'important est de savoir sur quels ordinateurs le compte de service est utilisé, puis simplement les énumérer dans la liste "Log on to". Cela permettra d'empêcher le compte utilisateur (utilisé comme un compte de service) de se connecter à n'importe quel ordinateur, mais seulement sur ceux qui sont répertoriés.

Sécuriser Active Directory: alertes sur les appartenances aux groupes

ADAudit Plus permet d'analyser l'état de tous vos groupes qui ont des privilèges étendus. Après avoir analysé vos groupes et vous être assuré que seuls les utilisateurs autorisés ont des privilèges élevés, vous devez alors garder un œil sur ces groupes pour vous assurer que la composition du groupe ne change pas à votre insu.

Si nous essayons d'accomplir cela en utilisant les outils d'audit de Microsoft, l'Observateur d'événements et les tâches planifiées, nous constatons qu'il n'y a aucun moyen simple d'obtenir des alertes concernant nos groupes à privilèges élevés.

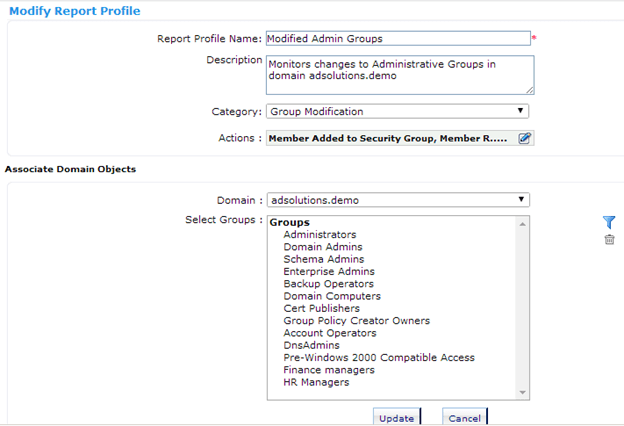

Toutefois, si vous utilisez les capacités d'alerte d'ADAudit Plus, vous obtiendrez ces alertes extrêmement facilement. Vous pouvez voir sur l'image ci-dessous, comme il est facile de définir les groupes que vous souhaitez surveiller.

ADAudit Plus fournit des rapports personnalisés sur les modifications effectuées sur vos groupes ayant des privilèges élevés.

ADAudit Plus fournit des rapports personnalisés sur les modifications effectuées sur vos groupes ayant des privilèges élevés.

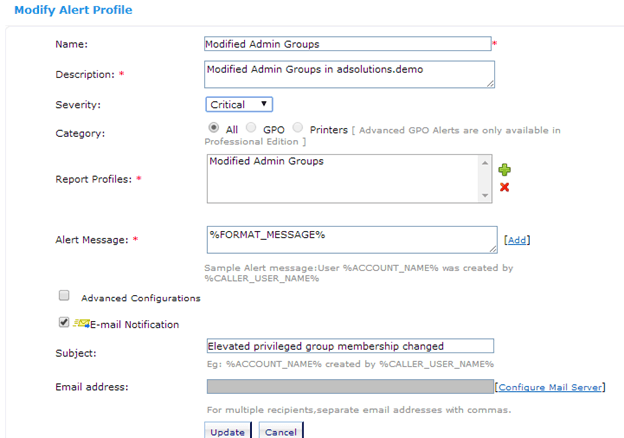

Maintenant que vous avez un rapport pour vos groupes à privilèges étendus, il vous suffit d'associer une alerte à ce rapport. Vous pouvez recevoir les alertes dans l'interface d'ADAudit Plus, mais vous pouvez aussi les recevoir par email, par exemple lorsque la composition des groupes change, pour obtenir une notification instantanément. L'image ci-dessous illustre comment cette alerte sera configurée.

ADAudit Plus propose des alertes pour tous les rapports, y compris des alertes par email.

ADAudit Plus propose des alertes pour tous les rapports, y compris des alertes par email.

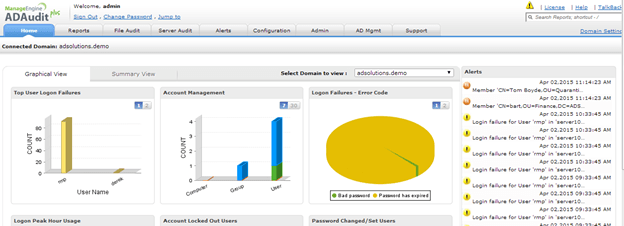

Lorsqu'un changement se produit sur l'un de vos groupes à privilèges, l'interface d'ADAudit Plus indique le changement dans la zone d'alerte, comme illustré ci-après:

Derniers blogs

- Le Patch Tuesday de mai 2023 propose des correctifs pour 38 vulnérabilités, dont 3 zero days.

- Revue de la détection des menaces : Menaces internes dans la cybersécurité

- L'authentification : La première étape vers le Zero Trust

- World Backup Day : Pourquoi il est important pour chaque entreprise d'avoir un plan B