PG Software, distributeur historique des solutions ManageEngine en France, depuis 2004

- Accueil

- Active Directory

- AD360Gestion des identités et des accès pour les écosystèmes hybrides

- M365 Manager PlusGestion, reporting et audit Microsoft 365

- En savoir plus

- Identity360Gestion, reporting et audit Microsoft 365

- Produits gratuits

- ADManager PlusGestion et reporting sur l'Active Directory, Microsoft 365 et Exchange

- ADAudit PlusAudit en temps réel des modifications apportées à l'Active Directory, fichiers et serveurs Windows

- ADSelfService PlusMots de passe en libre-service, MFA, accès conditionnel et SSO

- DataSecurity PlusAudit des fichiers, prévention des fuites de données et évaluation des risques liés aux données

- Exchange Reporter PlusReporting, audit et monitoring pour Exchange et Skype

- RecoveryManager PlusSauvegarde et restauration de l'Active Directory, Microsoft 365 et Exchange

- SharePoint Manager PlusReporting et audit SharePoint

- AD360Gestion des identités et des accès pour les écosystèmes hybrides

- HelpDesk

- Desktop & Mobile

- Endpoint CentralGestion des postes de travail

- Device Control Plus

- En savoir plus

- Produits gratuits

- Mobile Device Manager PlusGestion des appareils mobiles

- OS DeployerDéploiement d'OS

- Patch Manager PlusGestion des correctifs

- Patch Connect PlusGestion des correctifs tiers SCCM

- Browser Security PlusSolution de gestion et de sécurité des navigateurs

- Remote Access PlusSolution d’accès à distance

- Vulnerability Manager PlusGestion des vulnérabilités d'entreprise

- Application Control Plus

- Endpoint CentralGestion des postes de travail

- Monitoring IT

- OpManagerSolution de supervision réseau

- NetFlow AnalyzerSurveillance de la bande passante et analyse du trafic

- Network Configuration ManagerGestion des configurations réseau

- OpUtilsGestion des adresses IP et des ports de switchs

- Applications ManagerLogiciel de surveillance des serveurs et des applications

- En savoir plus

- Produits gratuits

- Site24x7

- OpManagerSolution de supervision réseau

- Sécurité IT

- Log360 CloudSécurisez votre IT et prouvez votre compatibilité à partir du cloud

- Access Manager PlusUne solution de gestion de session privilégiée

- EventLog AnalyzerGestion des logs par SIEM

- Firewall AnalyzerConfiguration des pare-feux et gestion des logs

- Password Manager ProGestion des mots de passe privilégiés

- Key Manager PlusGestion des clés SSH et des certificats SSL

- PAM360Gestion des accès privilégiés

- Log360Prévention exhaustive des menaces et SIEM

- Browser Security PlusSolution de gestion et de sécurité des navigateurs

- Secure Remote Access Toolkit

- En savoir plus

- Produits gratuits

- MSP

- Analytics

- ManageEngine

- Tags K2

ManageEngine - logiciels administration SI : Tags K2

Rapports sur les connexions utilisateur d'ADAudit Plus, Partie 1 : Échecs de connexion

ManageEngine ADAudit Plus est un logiciel d'audit et de rapports sur les changements en temps réel qui renforce votre infrastructure de sécurité Active Directory (AD). Avec plus de 250 rapports intégrés, il vous fournit une vision détaillée de ce qui se passe dans votre AD, comme toutes les modifications apportées aux objets et à leurs attributs. Cela peut inclure les changements apportés aux utilisateurs, ordinateurs, groupes, partages réseau, et plus encore. ADAudit Plus accomplit ceci en surveillant les activités des utilisateurs privilégiés dans le domaine, en suivant les ouvertures et fermetures de session sur les postes de travail, et en fournissant une visibilité sur les verrouillages de comptes AD.

Dans cette série de blogs sur les rapports d'ADAudit Plus, nous examinerons les nombreux rapports fournis par le produit.

La catégorie User Logon Reports comprend 16 rapports préconfigurés qui fournissent des détails précis par le biais d'informations d'audit relatives aux connexions utilisateur, échecs de connexion, utilisateurs connectés à plusieurs ordinateurs, et plus encore.

Dans notre premier blog de cette série, nous allons parler du premier rapport de la catégorie User Logon, le rapport Logon Failures.

Il est crucial pour tout administrateur IT d'auditer les événements de connexion dans l'AD, car une tentative de connexion ratée peut indiquer une menace potentielle. Un échec de connexion d'apparence simple peut résulter de l'une ou l'autre des situations suivantes :

- un employé qui a véritablement oublié ses identifiants de connexion

- un pirate qui tente de forcer le réseau par le biais d'un compte utilisateur légitime mais compromis

Il est de la plus haute importance de surveiller les échecs de connexion dans l'AD.

Rencontrons James, un administrateur IT qui souhaite suivre tous les utilisateurs dont les tentatives de connexion ont échoué, et découvrir la source et les détails de ces événements.

Problème : Comment suivre les tentatives d'ouverture de session qui ont échoué, trouver leur source et examiner les détails clés ?

Solution : ADAudit Plus permet à James d'obtenir un rapport sur toutes les tentatives d'ouverture de session qui ont échoué, avec des informations telles que le nom de l'utilisateur et l'endroit où il a tenté de se connecter, la raison de l'échec de la connexion, le moment où il a essayé de se connecter, et bien plus encore.

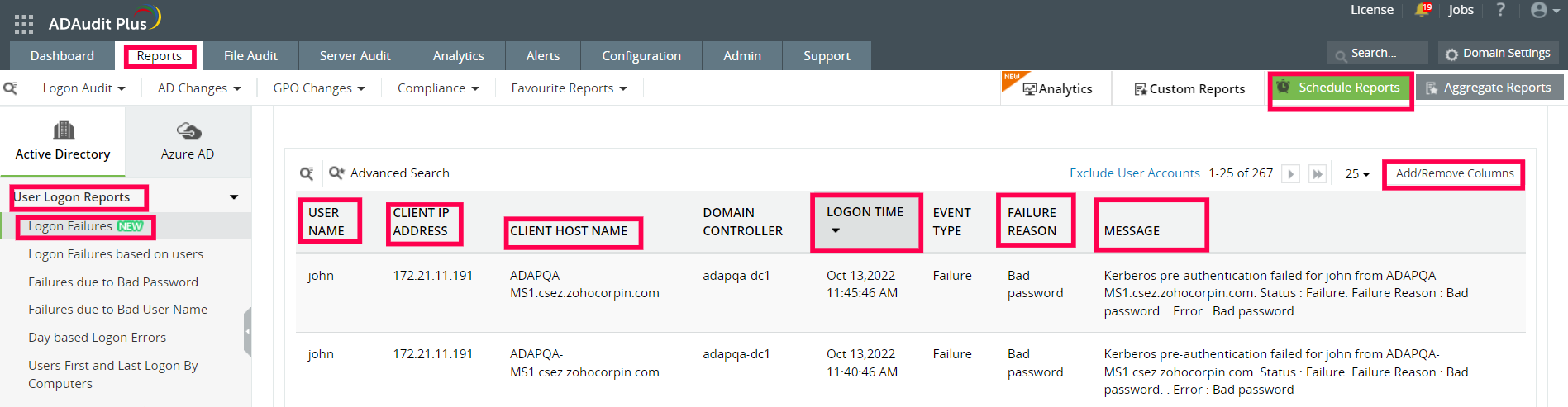

Figure 1. Cette capture d'écran montre le rapport Logon Failures dans ADAudit Plus.

Le rapport fournit également à James :

- 1. Le nom d'utilisateur du compte qui a subi un échec de connexion.

- 2. L'adresse IP de l'utilisateur.

- 3. L'ordinateur sur lequel l'échec a eu lieu.

- 4. La raison de l'échec de connexion, par exemple, un mauvais mot de passe.

- 5. L'heure à laquelle l'échec de connexion s'est produit.

- 6. Un message qui donne des détails précis sur l'échec. Par exemple, des détails spécifiques sur le "mauvais mot de passe", comme l'échec de la pré-authentification Kerberos.

En outre, James peut effectuer les actions suivantes sur le rapport généré :

- 1. Sélectionner Export As pour générer le rapport dans l'un des formats préférés (CSV, PDF, HTML et XLS).

- 2. Planifier l'exécution de ces rapports à une heure précise pour un rapport périodique automatique et l'envoyer à son adresse e-mail.

- 3. Utiliser le lien Add and Remove Columns disponible dans le rapport pour sélectionner des attributs supplémentaires.

- 4. Générer des rapports en sélectionnant plusieurs domaines.

Le rapport sur les échecs de connexion peut être classé en trois catégories :

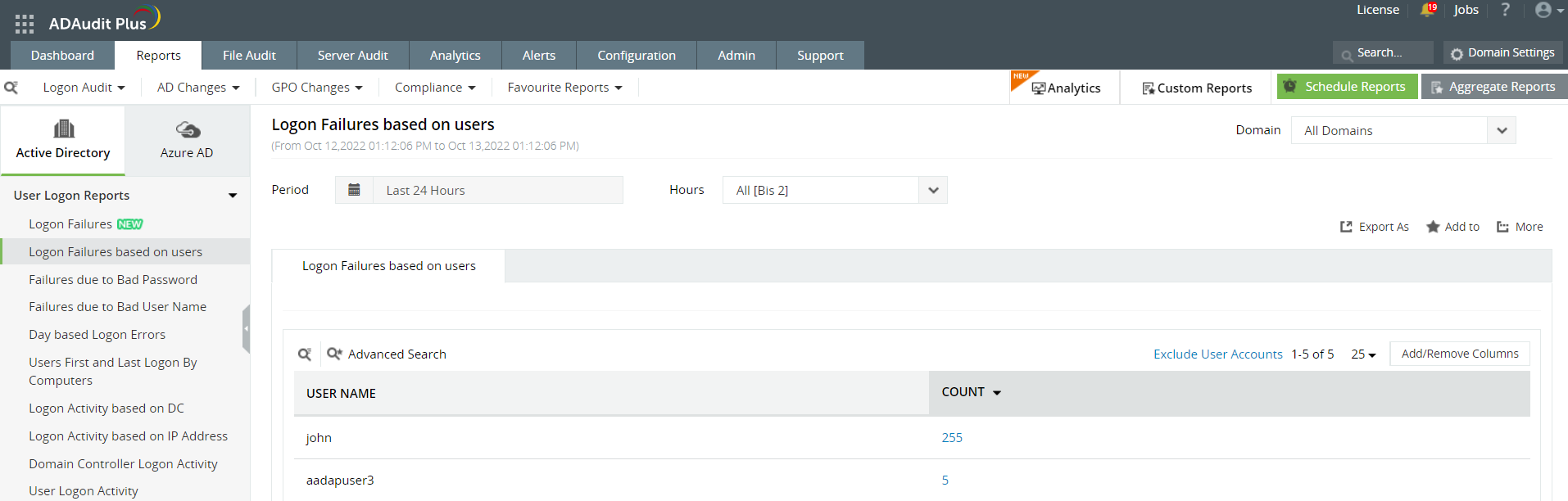

a) Logon Failures based on users

Ce rapport extrait tous les événements d'échec de connexion en fonction des utilisateurs. Vous pouvez cliquer sur le "Count" associé à chaque utilisateur et approfondir les détails associés à l'échec de connexion, tels que User Name, Client IP address, Client Host Name, Domain Controller et Logon Time.

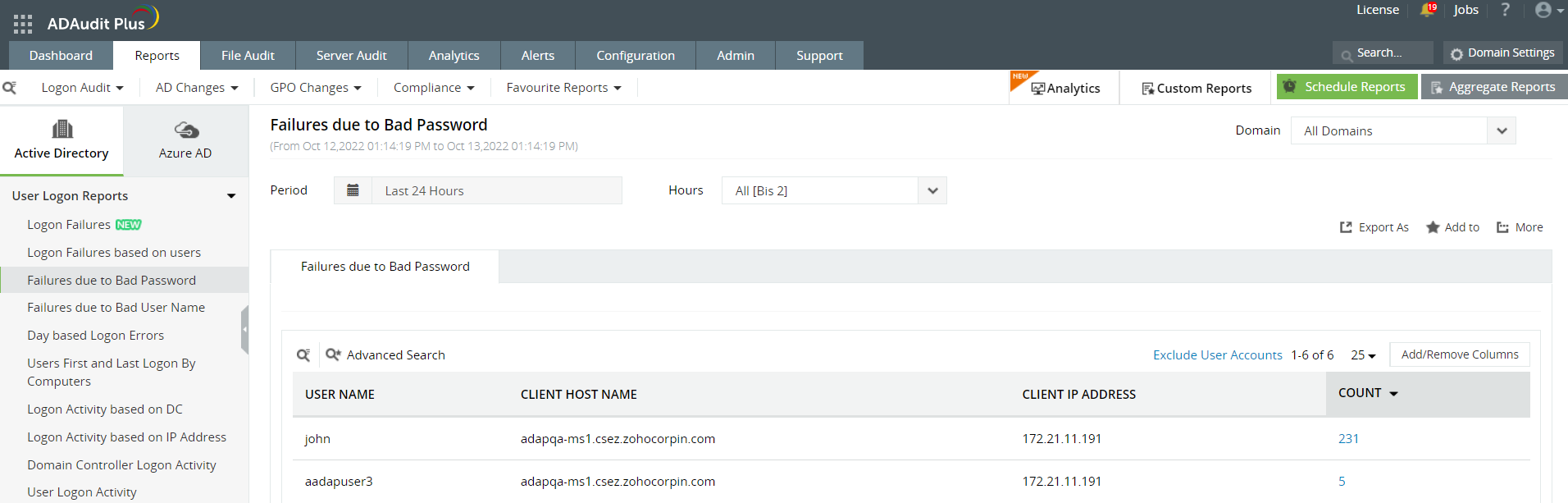

b) Failures due to Bad Password

Dans ce rapport, après avoir cliqué sur Count, le rapport affichera tous les événements d'échec de connexion pour lesquels la Failure Reason est Bad Password, ainsi que d'autres attributs comme User Name, Client IP address, Client Host Name, Domain Controller et Logon Time.

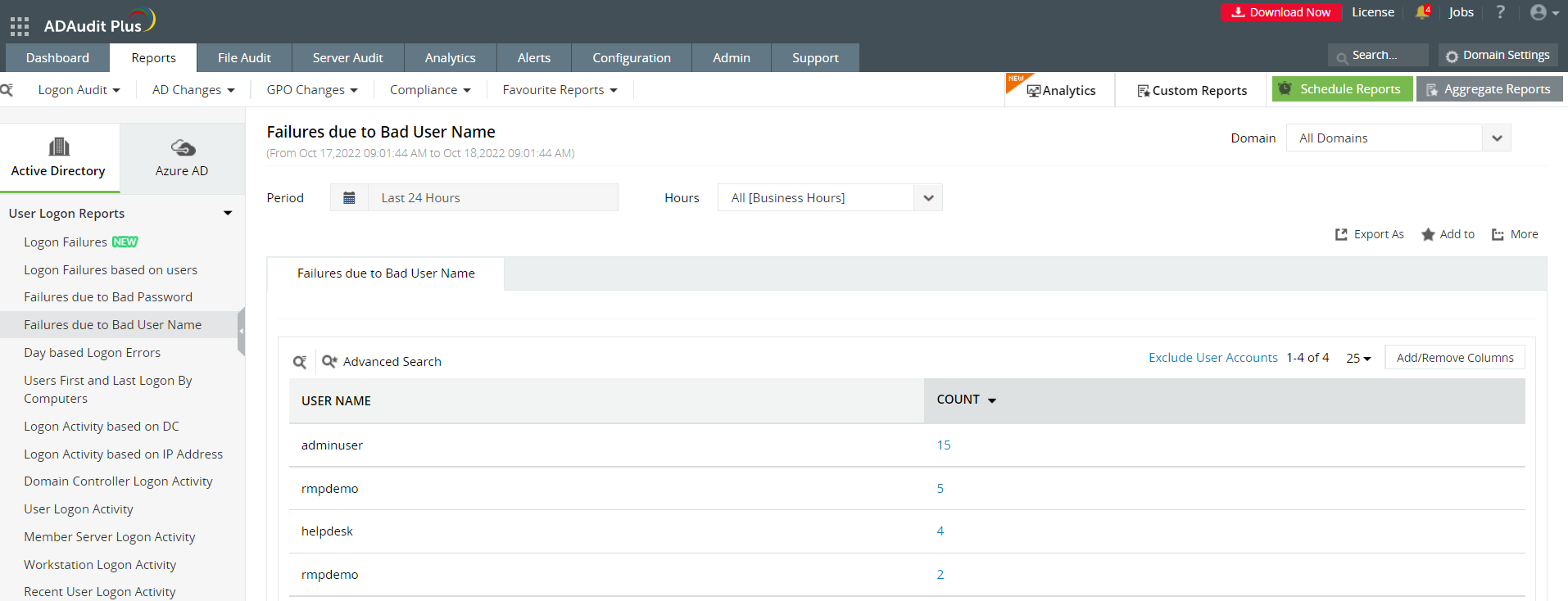

c) Failures due to Bad User Name

Dans ce rapport, si vous cliquez sur Count, le rapport affichera tous les événements d'échec de connexion pour lesquels la Failure Reason est Bad User Name, ainsi que d'autres attributs tels que User Name, Client IP address, Client Host Name, Domain Controller et Logon Time.

Inscrivez-vous dès aujourd'hui pour une démo personnalisée avec nos experts produits et découvrez comment ManageEngine ADAudit Plus peut vous aider à surveiller et sécuriser votre environnement AD.

Le protocole LDAP (Lightweight Directory Access Protocol) décodé pour les débutants

Si vous êtes un débutant dans votre apprentissage de l'Active Directory (AD), vous avez dû tomber sur le terme LDAP. Il est tout à fait possible que vous vous sentiez un peu perdu en essayant de comprendre ce concept. L'objectif de ce blog est de vous mettre à l'aise avec le LDAP et de vous rendre plus confiant dans votre apprentissage AD.

Pour commencer, abordons le sujet de front ! Qu'est-ce que le LDAP ?

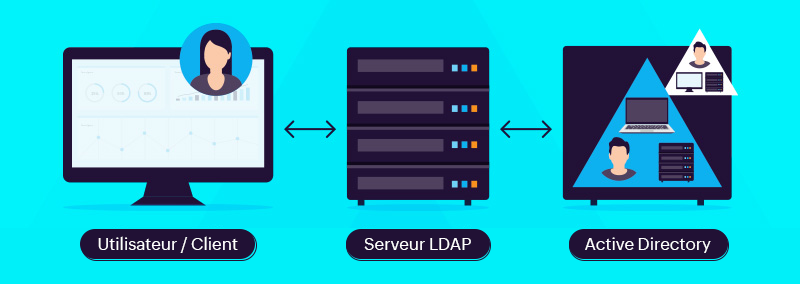

Le LDAP est un protocole logiciel standard qui permet aux utilisateurs de trouver des informations sur d'autres utilisateurs et leurs attributs, ressources, applications et autres détails d'annuaire. C'est le principal protocole qui rend le fonctionnement AD possible.

Les rôles que le LDAP joue sont les suivants :

- Il aide à authentifier et à autoriser les utilisateurs afin qu'ils puissent accéder aux données, aux ressources réseau et les modifier.

- Il fournit un langage de communication permettant aux clients d'interagir avec les serveurs et de demander les informations requises au service d'annuaire.

Le LDAP utilise des opérations de liaison pour autoriser les clients à accéder au serveur LDAP une fois qu'ils ont été vérifiés avec succès. L'opération bind comprend la demande bind et la réponse bind.

La demande de liaison LDAP est constituée des trois paramètres suivants :

- La version LDAP : Ce paramètre indique la version LDAP que le client veut utiliser. La version LDAP 3 est populaire parmi les clients, mais certains anciens clients peuvent encore demander la version LDAP 2.

- Le Distinguished Name (DN) : Un DN identifie de manière unique un objet dans l'annuaire. Ce champ peut avoir une valeur de 0 dans le cas d'une authentification anonyme.

- La méthode d'authentification : Le client peut utiliser l'une des méthodes d'authentification suivantes : authentification anonyme, authentification simple ou SASL (Simple Authentication and Security Layer).

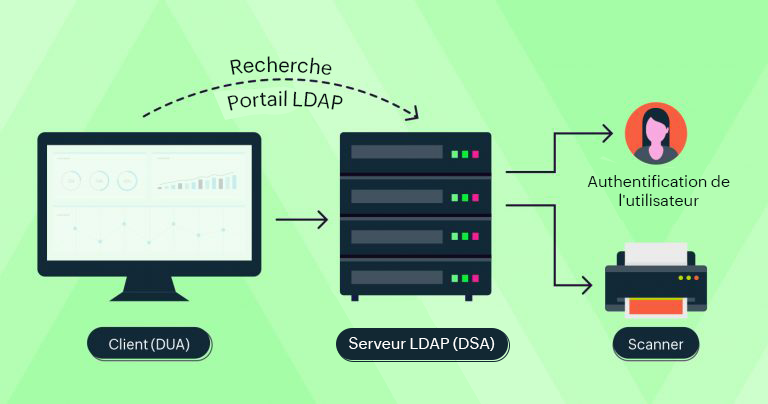

Pour mieux comprendre, prenons un exemple. Jennifer veut accéder à un scanner situé au cinquième étage de son bureau pour effectuer un travail officiel. Le LDAP lui permet de rechercher et de localiser les scanners au cinquième étage, puis l'authentifie et l'autorise à accéder au scanner et à s'y connecter en toute sécurité.

Les étapes suivantes détaillent comment le LDAP exécute ce processus d'authentification et d'autorisation :

- Jennifer (l'utilisateur, alias le client ou agent utilisateur d'annuaire (DUA)) se connecte au serveur LDAP (alias l'agent système d'annuaire (DSA)).

- Jennifer utilise ensuite le LDAP pour envoyer une requête de recherche au serveur, demandant le scanner spécifique du cinquième étage.

- La base de données LDAP authentifie Jennifer.

- Le LDAP effectue une recherche dans l'annuaire et renvoie à Jennifer l'adresse du scanner demandé.

- Jennifer reçoit la réponse demandée et se déconnecte du serveur LDAP.

Dans le processus décrit ci-dessus, le serveur LDAP peut utiliser l'une des trois méthodes suivantes pour authentifier Jennifer. Il s'agit de :

- L'authentification anonyme : Dans cette méthode, le client se connecte au serveur en envoyant une requête bind où la valeur du nom utilisateur est 0 et la valeur du mot de passe a une longueur de 0. L'étendue des informations disponibles pour le client est généralement minimale avec cette méthode.

- L'authentification simple : Dans cette méthode, le client saisit son nom d'utilisateur et son mot de passe pour se lier avec le serveur LDAP. Le serveur vérifie et authentifie ensuite les informations d'identification par rapport aux données de base stockées dans la base de données LDAP.

- L'authentification SASL : Dans cette méthode, le serveur LDAP utilise un mécanisme d'authentification comme Kerberos dans l'AD pour effectuer le processus d'authentification.

Le LDAP est compatible avec la plupart des services d'annuaire, comme OpenLDAP, et c'est l'un des principaux protocoles utilisés dans Microsoft AD.

Supposons maintenant que l'entreprise de Jennifer compte plus de 5 000 employés. La gestion et le stockage des informations sur tous ces utilisateurs (avec leurs attributs) et les ressources qu'ils utilisent nécessitent une énorme quantité de données. Pour extraire les informations de cette montagne de données, nous avons besoin du LDAP.

Ainsi, le LDAP est un langage permettant aux clients de communiquer avec l'AD de manière sécurisée et d'extraire les informations souhaitées de la base de données AD après authentification et autorisation.

J'espère que ce blog vous a permis d'avoir une compréhension plus claire et plus précise du LDAP et de sa relation avec l'AD. Pour en savoir plus sur ces concepts, restez connectés !

Entrez dans la nouvelle année avec un IAM organisé et sécurisé

Selon Business Insider, 80 % des gens renoncent à leurs résolutions du nouvel an dans les 30 premiers jours. Ne laissez pas vos objectifs professionnels et de sécurité informatique tomber dans cette tendance, vous aussi !

Nous sommes maintenant en mars, mais il est encore temps de réaliser vos objectifs de la nouvelle année, qu'il s'agisse de sécurité informatique ou d'objectifs personnels. Le secret pour tomber dans les 20 % de réussite est de définir votre résolution avec des plans clairs sur la façon de l'atteindre.

Améliorez la sécurité d'ADManager Plus en utilisant la fonction de renforcement de la sécurité du produit.

Le renforcement de la sécurité du produit est une option qui a été ajoutée à ADManager Plus dans la version 7116. Grâce à cette option, vous pouvez configurer les paramètres de sécurité d'ADManager Plus à partir d'un emplacement central afin de renforcer sa sécurité.

Outils gratuits de gestion de l'Active Directory : Partie 5 - Réplication, rôles des contrôleurs de domaine et surveillance

Répliquez les informations entre les contrôleurs de domaine (DC), identifiez les rôles attribués aux contrôleurs de domaine dans votre environnement Active Directory (AD) et surveillez vos contrôleurs de domaine en fonction des paramètres dont vous avez besoin grâce aux outils gratuits suivants.

Outils gratuits de gestion de l'Active Directory : Partie 4 - Gestionnaire de sessions Terminal et Recherche de la dernière connexion

Lorsque votre machine envoie un message "le serveur a dépassé le nombre maximum de connexions autorisées" ou lorsque les comptes d'utilisateurs sont inactifs, c'est aux administrateurs informatiques de s'en occuper. Cependant, cela est souvent plus facile à dire qu'à faire, surtout si l'administrateur informatique traite ces problèmes manuellement.

Outils gratuits de gestion de l'Active Directory : Partie 3 - Génération CSV et requêtes dans l'Active Directory

La création d'un fichier CSV contenant tous les attributs requis de l'ensemble de votre personnel pour effectuer des actions en masse est non seulement longue, mais souvent source d'erreurs. En outre, l'interface de requêtes LDAP native d'Active Directory (AD) n'est pas très ergonomique. Vous cherchez une meilleure solution ? Ne cherchez plus - ManageEngine propose un certain nombre d'outils gratuits pour vous aider à augmenter votre productivité.

Outils gratuits de gestion de l'Active Directory : Partie 2 - Migrer facilement les données des boîtes aux lettres

Vous êtes-vous déjà demandé comment les entreprises font migrer les boîtes de réception, les contacts et les calendriers vers les nouveaux comptes utilisateurs Microsoft 365 ? Souvent, un outil de migration PST est utilisé pour effectuer cette migration. Grâce à ce type d'outil, vous pouvez configurer les comptes utilisateurs avec les autorisations appropriées, exporter le contenu de la boîte aux lettres au format PST et importer le fichier PST dans votre nouvelle boîte aux lettres.

ADMP - Un outil pour chaque besoin : Outils gratuits Windows Active Directory

Pour relever ce défi, ADManager Plus de ManageEngine propose une série d'outils Windows Active Directory : Rapport sur les utilisateurs de mots de passe faibles, Rapport sur les mots de passe vides, Gestionnaire de la stratégie des mots de passe, et bien d'autres encore, le tout GRATUITEMENT !

Comment créer des utilisateurs en masse dans Active Directory en utilisant un fichier CSV

- Cher administrateur,

- Veuillez créer les comptes d'utilisateur Active Directory, les comptes d'applications Cloud, les répertoires personnels, les boîtes aux lettres et d'autres exigences pour les nouveaux employés suivants. Vous trouverez ci-joint la liste de 100 nouveaux employés.

- Bien cordialement,

- La RH

Effrayant, non ?

Derniers blogs

- Le Patch Tuesday de mai 2023 propose des correctifs pour 38 vulnérabilités, dont 3 zero days.

- Revue de la détection des menaces : Menaces internes dans la cybersécurité

- L'authentification : La première étape vers le Zero Trust

- World Backup Day : Pourquoi il est important pour chaque entreprise d'avoir un plan B

Dernières mises à jour

- Log360 : nouvelle version 5491

- EventLog Analyzer : nouvelle version 12476

- Firewall Analyzer : Nouvelle version 128333

- Key Manager Plus : Nouvelle version 6680

- Password Manager Pro : Nouvelle version 12450

- ADAudit Plus : Nouvelle version 8121

- Network Configuration Manager : Nouvelle version 128331

- ADSelfService Plus : Nouvelle version 6503