Gestion de la configuration de la sécurité (SCM) : Établir une socle sûr

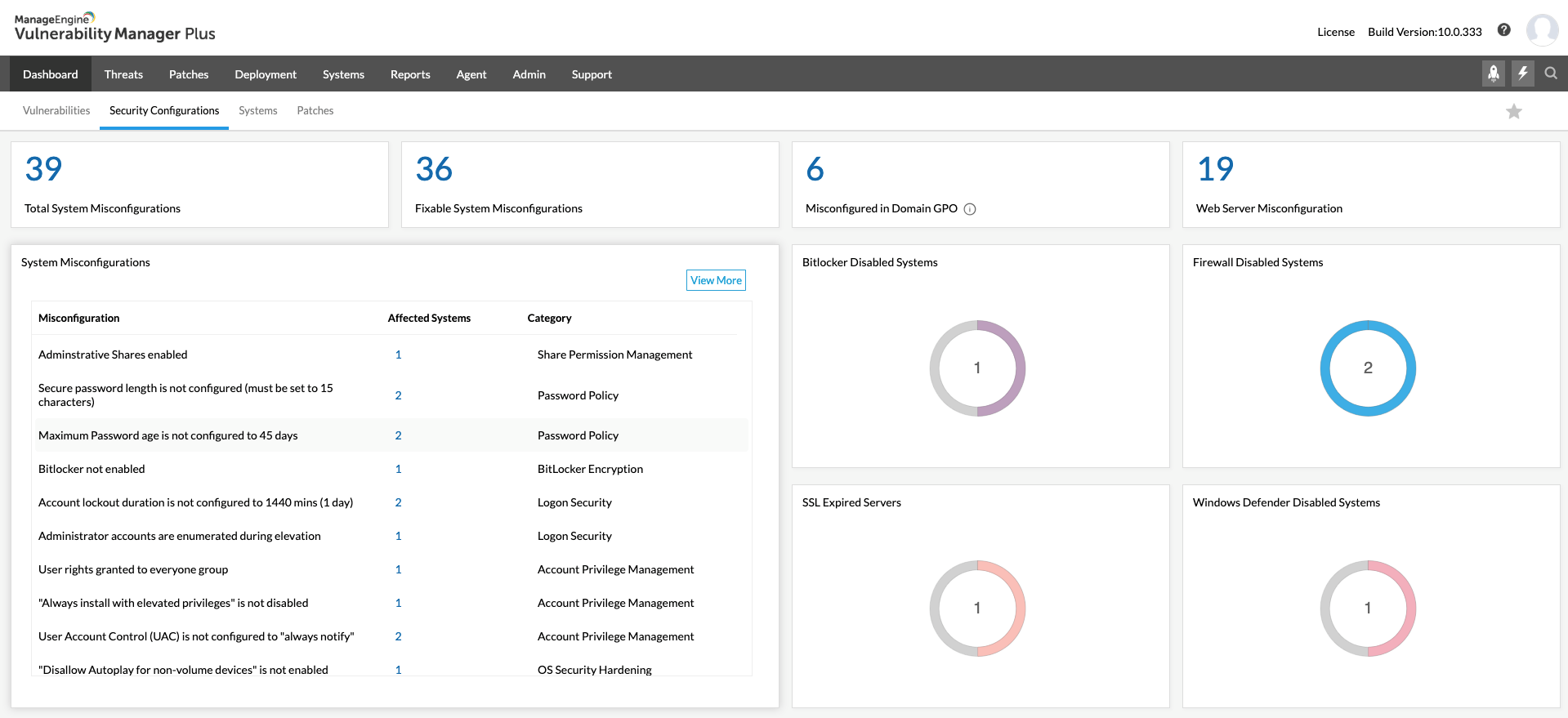

Dans cet article, vous apprendrez comment Vulnerability Manager Plus, une solution complète de gestion des menaces et des vulnérabilités, facilite l'ensemble du cycle de gestion des configurations de sécurité, depuis la détection des erreurs de configuration, leur catégorisation et leur profilage, leur résolution par des mesures correctives intégrées et l'établissement de rapports sur la configuration finale, le tout à partir d'une seule interface.

Pourquoi avez-vous besoin d'une gestion de la configuration de sécurité ?

La sécurité des terminaux ne s'arrête pas à l'évaluation de la vulnérabilité Si les vulnérabilités constituent la passerelle vers le réseau, ce sont les erreurs de configuration négligées que les attaquants exploitent pour déplacer latéralement et exploiter d'autres machines du réseau. En fait, toute modification de configuration mal documentée, tout paramètre par défaut ou tout problème technique concernant un composant de vos points d'extrémité peut entraîner une mauvaise configuration. Mais la question est de savoir dans quelle mesure vous êtes équipés pour faire face à ces dérives de configuration.

Par exemple, essayez de vous poser les questions suivantes : Combien d'utilisateurs de votre réseau conservent leur mot de passe par défaut ? Vos employés ont-ils des privilèges administratifs par défaut ? Avez-vous mis en place des protocoles d'authentification sécurisés dans vos systèmes de réseau ? Les nouveaux ordinateurs intégrés à votre réseau sont-ils dotés de configurations par défaut et de protocoles non sécurisés ?

Si vous n'êtes pas en mesure de répondre à ces questions, vous êtes en danger. Une simple faille comme un mot de passe par défaut ou un partage ouvert peut être exploité par un attaquant pour détourner les efforts de sécurité d'une entreprise . Les attaquants peuvent utiliser des logiciels malveillants et des logiciels de rançon pour exploiter les protocoles historiques et les partages ouverts, comme ce fut le cas lors de l'attaque mondiale 2017 WannaCry. Equipez-vous du tableau de bord Vulnerability Manager Plus Security Configuration Management, conçu exclusivement pour suivre et combattre les erreurs de configuration des systèmes et des serveurs.

La gestion de la configuration de sécurité (SCM) est facile avec Vulnerability Manager Plus.

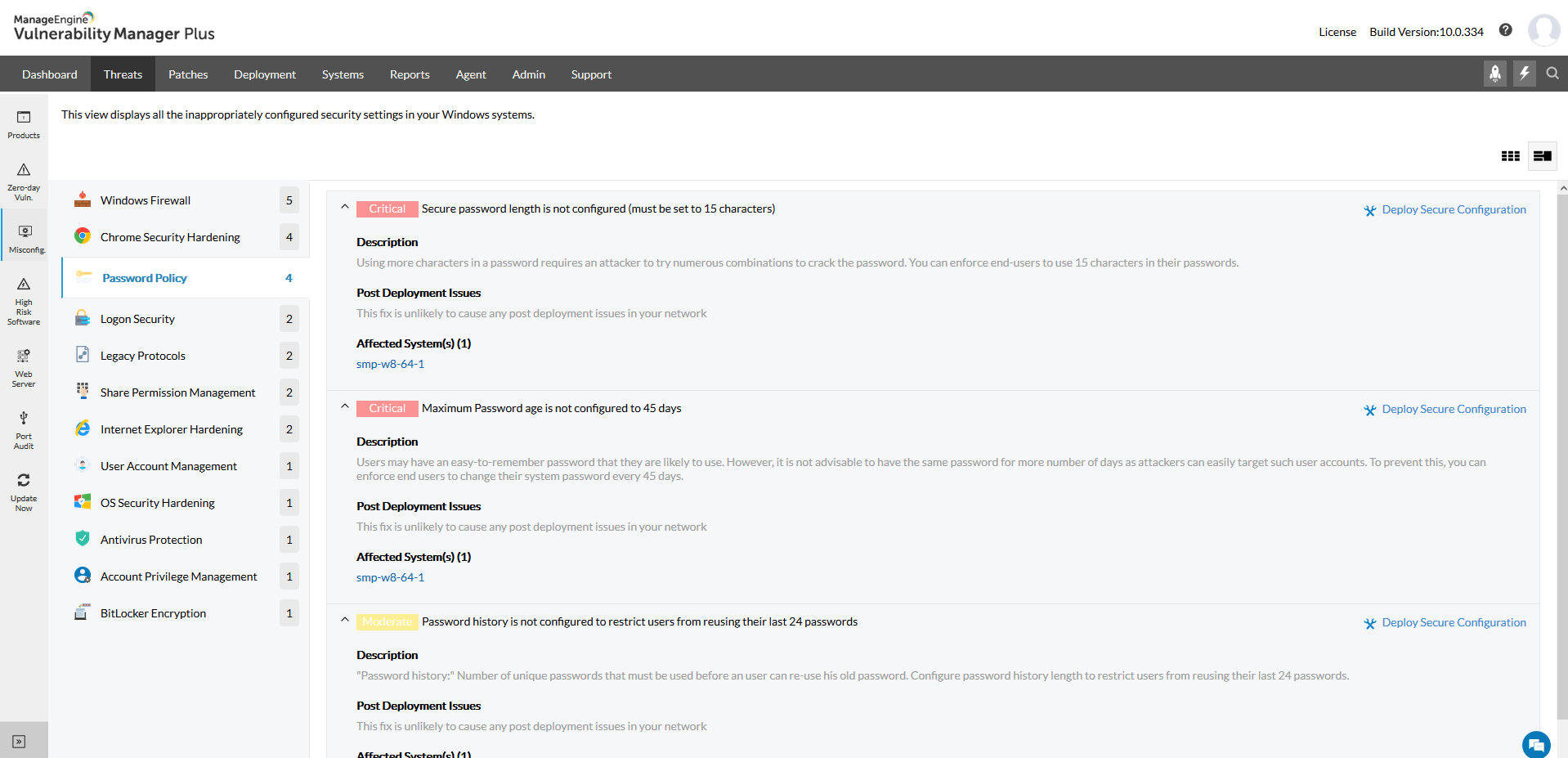

L'erreur est humaine, mais détecter les erreurs de configuration et les corriger est la tâche de Vulnerability Manager Plus. Grâce à une bibliothèque prédéfinie de contrôles de configuration de sécurité dérivés des normes industrielles et des meilleures pratiques, il détecte automatiquement les systèmes mal configurés. En outre, il fournit des informations détaillées sur les configurations erronées, leur contexte et leur résolution. Les résolutions intégrées vous permettent de fermer la boucle SCM en déployant les contrôles de sécurité recommandés s pour remettre vos systèmes en conformité en un seul clic.

Vulnerability Manager Plus peut même prévoir les éventuels problèmes de fonctionnement du réseau qui pourraient survenir à l'avenir en raison de modifications de la configuration, ce qui vous aide à modifier les configurations en toute sécurité sans entraver les opérations critiques de l'entreprise. Vous pouvez même générer des rapports exécutifs sur la conformité aux objectifs de configuration de la sécurité. Il est également important de noter que la gestion des configurations de sécurité n'améliore pas seulement la cyber-résistance, mais aussi l'efficacité opérationnelle.

Vulnerability Manager Plus vous aide à détecter et à résoudre les erreurs de configuration dans les composants suivants des systèmes et serveurs Windows :

Audit pare-feu

Une mauvaise configuration du pare-feu peut échouer à empêcher un trafic non sécurisé de pénétrer un point d'extrémité de votre réseau. Grâce à la gestion de la configuration de sécurité, vous pouvez vérifier si un pare-feu Windows intégré est activé ou si un pare-feu tiers est présent. Vous pouvez également vous assurer que les connexions sont bloquées dans le pare-feu vers le trio NetBIOS, le tristement célèbre port 445 de WannaCry, et d'autres ports vulnérables qui permettent des actions non autorisées et non intentionnelles.

Rendre les mots de passe incassables

La faiblesse des mots de passe est le problème de sécurité le plus courant qui affecte les entreprises. Le principe "plus le mot de passe est long, plus il est fort" ne s'applique plus. Les attaquants développent constamment de nouvelles stratégies, comme l'achat d'identifiants utilisés lors de violations précédentes pour lancer des attaques par force brute et par dictionnaire basées sur les mots de passe. De plus, 62 % des utilisateurs admettent réutiliser un mot de passe. Outre l'application de mots de passe longs, vous pouvez faire adhérer les utilisateurs à un ensemble de politiques prédéfinies concernant les mots de passe, telles que la complexité du mot de passe, l'âge minimum du mot de passe, l'âge maximum du mot de passe, le nombre de mots de passe uniques qui doivent être utilisés avant que les anciens mots de passe puissent être réutilisés.

Le chiffrement BitLocker

Ne pas protéger vos volumes de disques peut entraîner des violations de données. Vous pouvez vous assurer que le chiffrement BitLocker est activé pour chiffrer des volumes entiers de disques afin d'empêcher tout accès non autorisé aux disques et toute exfiltration.

Gérer les partages du réseau

Il est important de surveiller et de contrôler ce que vous partagez au sein de votre réseau. Les rançons et autres logiciels malveillants, venant d'un ordinateur compromis, peuvent facilement repérer les ordinateurs qui ont des dossiers partagés avec des autorisations d'écriture et se propager à ces ordinateurs. Obtenez des détails sur les partages de dossiers et les partages administrateur par défaut qui sont activés vous aide à éliminer les erreurs de configuration des partages réseau.

Sécurité de verrouillage et de connexion

La gestion de la configuration de sécurité vous permet de vous assurer que la connexion sécurisée est activée et que les détails sensibles ne sont pas affichés sur l'écran de verrouillage. Cela vous permet de faire respecter la durée de verrouillage du compte, le seuil de verrouillage du compte et de réinitialiser le compteur de verrouillage après les politiques à partir d'un emplacement centralisé afin de prévenir les attaques par la force brute.

Gérer les droits et les privilèges des utilisateurs

La suppression des droits d'administration des utilisateurs pourrait résoudre 94 % de toutes les vulnérabilités critiques de Microsoft, selon une étude récente. La gestion de la configuration de sécurité vous permet de révoquer les droits des utilisateurs non autorisés, d'appliquer le principe du moindre privilège et de vous assurer que les comptes d'administration ne s'affichent pas pendant l'élévation, ce qui renforce la sécurité des postes de travail.

Gestion des comptes d'utilisateurs

Identifiez et désactivez les comptes intégrés par défaut, tels que les comptes d'invités, d'administrateur intégré et autres comptes d'administrateurs locaux qui constituent une cible facile pour les attaques par la force brute.

Durcissement de la sécurité des systèmes d'exploitation

Le renforcement de la sécurité du système d'exploitation établit un ensemble de contrôles de sécurité divers, tels que la désactivation de la lecture automatique pour les appareils et la restriction des commandes d'exécution automatique. Vous devez vous assurer que les paramètres de protection de la mémoire, les paramètres d'authentification de la connexion, Structured Exception Handling Overwrite Protection (SEHOP), Data Execution Prevention (DEP), Address Space Layout Randomization (ASLR), et les autres paramètres de sécurité sont configurés de manière appropriée pour le système d'exploitation.

Prévenir les attaques via les navigateurs

Certaines mauvaises configurations du navigateur, telles que la pénétration du pare-feu à partir d'un hôte distant, le suivi de la géolocalisation, l'autorisation de plugins non sécurisés et la possibilité pour les utilisateurs de contourner les avertissements SmartScreen, peuvent conduire à des attaques au niveau du navigateur. Avec Vulnerability Manager Plus, pour éliminer les erreurs de configuration du navigateur, vous pouvez activer la navigation sécurisée, restreindre les plugins non sécurisés, déployer des mises à jour du navigateur et mettre en œuvre d'autres paramètres de sécurité du navigateur rapidement et efficacement.

Désactiver les anciens protocoles

Les protocoles hérités, tels que Telnet, SMB (Server Message Block), SNMP (Simple Network Management Protocol), TFTP (Trivial File transfer Protocol)et d'autres protocoles hérités pourraient révéler des informations sur la configuration du système, fournir un accès involontaire à des pirates informatiques à distance et ouvrir la voie à des attaques par déni de service. Vous pouvez découvrir les équipements dans lesquels ces protocoles sont activés, et y mettre fin rapidement.

Il est impératif que vous preniez des mesures proactives pour éviter de devenir une victime d'une cyberattaque. Téléchargez dès maintenant une version d'essai gratuite de 30 jours de Vulnerability Manager Plus pour établir une base sûre et déjouer les pirates informatiques.