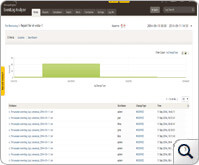

EventLog Analyzer pour surveiller en temps réel de l’intégrité des fichiers

File Integrity Monitoring (FIM) : protéger les données sensibles et répondre aux exigences de conformité.

Avec la capacité de surveillance de l'intégrité des fichiers de EventLog Analyzer, les professionnels de la sécurité peuvent désormais suivre tous les changements qui se produisent sur les fichiers et dossiers comme par exemple lorsque les fichiers et les dossiers sont créés, accédés, visualisés, supprimés, modifiés, renommés et plus encore. Ils peuvent même recevoir des alertes en temps réel sur les changements se produisant sur les fichiers et dossiers. Les informations essentielles fournies par la fonction FIM de EventLog Analyzer permettent aux utilisateurs de prendre des décisions rapides et d'atténuer le risque de fuites de données.

Fonctionnalités de surveillance en temps réel de l’intégrité des fichiers :

Intégrité totale des fichiers : Exécute une vérification approfondie sur les fichiers et les dossiers pour déterminer s’ils sont intacts, en scannant les contenus, les attributs, les autorisations, la propriété, la taille, etc.

Intégrité totale des fichiers : Exécute une vérification approfondie sur les fichiers et les dossiers pour déterminer s’ils sont intacts, en scannant les contenus, les attributs, les autorisations, la propriété, la taille, etc.- Recevez des alertes en temps réel sur les changements critiques : Recevez des notifications instantanées pour les changements critiques qui se produisent sur les fichiers et dossiers.

- Surveillance de tous les types de fichier et de dossier : Surveillez les fichiers exécutables, les dossiers, les fichiers de configuration du système, les fichiers de contenu, les fichiers compressés, les dossiers compressés, et plus.

- Pistes d’audit exhaustives : Obtenez des traces d’audit complètes de tous les changements qui se produisent sur les fichiers et dossiers. Elles vous permettent de répondre aux «quoi, quand, où et comment» de tous les changements, en temps réel !

- Respectez les exigences de la conformité : La surveillance de l'intégrité des fichiers permet aux entreprises de répondre aux exigences de conformité critiques imposées par les réglementations comme Payment Card Industry Data Security Standard (PCI DSS), Sarbanes-Oxley (SOX), Health Insurance Portability and Accountability Act (HIPAA), Federal Information Security Management Act (FISMA), etc

- Rapport sur l'intégrité et planification : Générez des rapports exhaustifs avec des détails d'intégrité précis. Les rapports peuvent être générés dans de multiples formats tels que PDF, CSV et bien plus encore. La planification des rapports vous permet d'obtenir automatiquement les rapports à intervalles de temps réguliers.