PG Software, distributeur historique des solutions ManageEngine en France, depuis 2004

- Accueil

- Active Directory

- AD360Gestion des identités et des accès pour les écosystèmes hybrides

- M365 Manager PlusGestion, reporting et audit Microsoft 365

- En savoir plus

- Identity360Gestion, reporting et audit Microsoft 365

- Produits gratuits

- ADManager PlusGestion et reporting sur l'Active Directory, Microsoft 365 et Exchange

- ADAudit PlusAudit en temps réel des modifications apportées à l'Active Directory, fichiers et serveurs Windows

- ADSelfService PlusMots de passe en libre-service, MFA, accès conditionnel et SSO

- DataSecurity PlusAudit des fichiers, prévention des fuites de données et évaluation des risques liés aux données

- Exchange Reporter PlusReporting, audit et monitoring pour Exchange et Skype

- RecoveryManager PlusSauvegarde et restauration de l'Active Directory, Microsoft 365 et Exchange

- SharePoint Manager PlusReporting et audit SharePoint

- Produits gratuits 2

- AD360Gestion des identités et des accès pour les écosystèmes hybrides

- HelpDesk

- Desktop & Mobile

- Endpoint CentralGestion des postes de travail

- Device Control Plus

- En savoir plus

- Produits gratuits

- Mobile Device Manager PlusGestion des appareils mobiles

- OS DeployerDéploiement d'OS

- Patch Manager PlusGestion des correctifs

- Patch Connect PlusGestion des correctifs tiers SCCM

- Browser Security PlusSolution de gestion et de sécurité des navigateurs

- Remote Access PlusSolution d’accès à distance

- Vulnerability Manager PlusGestion des vulnérabilités d'entreprise

- Application Control Plus

- Endpoint CentralGestion des postes de travail

- Monitoring IT

- OpManagerSolution de supervision réseau

- NetFlow AnalyzerSurveillance de la bande passante et analyse du trafic

- Network Configuration ManagerGestion des configurations réseau

- OpUtilsGestion des adresses IP et des ports de switchs

- Applications ManagerLogiciel de surveillance des serveurs et des applications

- En savoir plus

- Produits gratuits

- Site24x7

- OpManagerSolution de supervision réseau

- Sécurité IT

- Log360 CloudSécurisez votre IT et prouvez votre compatibilité à partir du cloud

- Access Manager PlusUne solution de gestion de session privilégiée

- EventLog AnalyzerGestion des logs par SIEM

- Firewall AnalyzerConfiguration des pare-feux et gestion des logs

- Password Manager ProGestion des mots de passe privilégiés

- Key Manager PlusGestion des clés SSH et des certificats SSL

- PAM360Gestion des accès privilégiés

- Log360Prévention exhaustive des menaces et SIEM

- Browser Security PlusSolution de gestion et de sécurité des navigateurs

- Secure Remote Access Toolkit

- En savoir plus

- Produits gratuits

- MSP

- Analytics

- ManageEngine

- ManageEngine »

- Blog »

- Gestion d'Active Directory

Gestion d'Active Directory

À l'échelle mondiale, 67 % des entreprises connaissent entre 21 et 40 incidents liés à des initiés par an, selon le rapport The Cost of Insider Threats 2022 du Ponemon Institute. Ce même rapport révèle que la fréquence et le coût des attaques internes ont considérablement augmenté au cours des…

Informations supplémentaires

- Logiciels AD ADAudit Plus

Depuis le début de la pandémie, le Zero Trust est devenu une tendance commune. Contrairement à l'architecture d'authentification de sécurité traditionnelle, la philosophie "never trust, always verify" du Zero Trust est la nouvelle norme pour se protéger des cyberattaques modernes. Qu'il s'agisse d'attaques internes, de shadow IT ou de sécurité…

Informations supplémentaires

- Logiciels AD AD360

Dans l'économie actuelle axée sur les données, les données sont l'élément vital de toute entreprise. Une perte de données catastrophique peut causer des dommages irréversibles à la réputation, à la stabilité financière et à la continuité de l'activité d'une entreprise. À l'occasion du #WorldBackupDay, nous rappelons aux entreprises du monde…

Informations supplémentaires

- Logiciels AD Recovery Manager Plus

Découvrez votre ROI estimé lorsque vous automatisez la génération de rapports d'audit IT avec ADAudit Plus. Dans un environnement IT, des rapports d'audit doivent être générés pour répondre à diverses exigences de sécurité et de conformité. Notre calculateur de ROI aide les entreprises à estimer les économies annuelles potentielles et…

Informations supplémentaires

- Logiciels AD ADAudit Plus

Avec l'augmentation alarmante des cyberattaques dans le monde, il devient évident qu'aucune entreprise n'est à l'abri des cybermenaces. Par conséquent, une question se pose dans l'esprit des responsables de la sécurité informatique : Qu'arrive-t-il à leur entreprise en cas de cyberattaque ? Toute stratégie peut être soit proactive, soit réactive.…

Informations supplémentaires

- Logiciels AD AD360

“Treat your password like your toothbrush. Don’t let anybody else use it, and get a new one every six months.” - Clifford Stoll, astronome et ingénieur En cette semaine de la sécurité de l'identité, il est important de comprendre l'importance des mots de passe dans la cybersécurité, la facilité avec…

Informations supplémentaires

- Logiciels AD ADSelfservice Plus

La prise de contrôle d'un compte est une attaque au cours de laquelle des cybercriminels s'approprient des comptes utilisateur en utilisant des informations d'identification volées. Il s'agit essentiellement d'une fraude par usurpation d'identité où le pirate, qui a désormais le contrôle total du compte de l'utilisateur, effectue des activités malveillantes…

Informations supplémentaires

- Logiciels AD ADSelfservice Plus

Plus...

Si vous êtes un débutant dans votre apprentissage de l'Active Directory (AD), vous avez dû tomber sur le terme LDAP. Il est tout à fait possible que vous vous sentiez un peu perdu en essayant de comprendre ce concept. L'objectif de ce blog est de vous mettre à l'aise avec…

Informations supplémentaires

- Logiciels AD ADManager Plus

Nous avons couvert une pléthore de sujets sur l'Active Directory (AD) dans les parties une à neuf de cette série sur l'Active Directory Domain Services. Dans cette dernière et dixième partie, nous allons nous pencher sur un autre aspect crucial de l'AD : les stratégies de groupe et les objets…

Informations supplémentaires

- Logiciels AD AD360

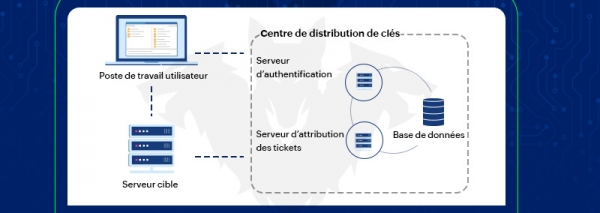

Si vous avez fait des recherches sur l'Active Directory (AD), il est fort probable que vous ayez rencontré le concept Kerberos pour l'authentification des utilisateurs et d'autres fonctionnalités liées aux demandes de service. Il est intéressant d'examiner en profondeur le protocole Kerberos et, par conséquent, d'apprécier la dépendance de l'AD…

Informations supplémentaires

- Logiciels AD ADAudit Plus

Avez-vous examiné certaines des attaques Active Directory (AD) les plus connues dans le monde ? Comprenez-vous les nuances de ces attaques populaires et pouvez-vous mettre à profit les principes fondamentaux de l'AD que vous avez appris dans les parties précédentes de cette série de blogs ? Après avoir lu les…

Informations supplémentaires

- Logiciels AD AD360

Tags

Active directory ADManager ADSelfservice plus cloud Desktop Central Desktop Central MSP EventLog Analyzer Firewall Analyzer GDPR Gestion réseau helpdesk ITSM Microsoft Patch Tuesday mot de passe netflow analyzer opmanager Password Manager Pro patch patch management patch manager Patch Manager Plus Patch Tuesday peripherique mobile RGPD securité ServiceDesk Plus supervision reseau Sécurité IT VPN vulnérabilité

Derniers blogs

- Le Patch Tuesday de mai 2023 propose des correctifs pour 38 vulnérabilités, dont 3 zero days.

- Revue de la détection des menaces : Menaces internes dans la cybersécurité

- L'authentification : La première étape vers le Zero Trust

- World Backup Day : Pourquoi il est important pour chaque entreprise d'avoir un plan B

Dernières mises à jour

- PAM360 : Nouvelle version 7300

- ADSelfService Plus : Nouvelle version 6509

- Key Manager Plus : Nouvelle version 7000

- AD360 : Nouvelle version 4406

- ADSelfService Plus : Nouvelle version 6508

- ADAudit Plus : Nouvelle version 8123

- ADSelfService Plus : Nouvelle version 6507

- SharePoint Manager Plus - Version 4503

Newsletters

S'abonner à la newsletter mensuelle

Suivez-nous :

ManageEngine est une division de

Zoho Corp.