Il est nécessaire de comprendre le cycle de vie de tous les objets AD, de la création à la suppression en passant par la modification. Vous devez également savoir comment dépanner les activités des comptes et maîtriser la gestion des stratégies de groupe pour optimiser l'administration de l'AD.

Dans ce blog, nous aborderons les sujets suivants :

Conditions préalables à la pratique et à l'expérimentation de l'AD

Comptes utilisateur : Travailler avec les objets AD les plus dynamique

Comptes ordinateur : Comprendre leur rôle dans les environnements AD

Conditions préalables à la pratique et à l'expérimentation de l'AD

Avant de commencer à travailler sur l'AD, vous devez vous assurer de certaines choses :

Étape 1 : Configurer deux machines virtuelles (VM) sur votre ordinateur afin de pouvoir tester les différents exercices AD.

➤ L'une des VM doit être promue en contrôleur de domaine (DC) avec AD DS installé dessus. Cette VM doit exécuter Windows Server 2012 ou une version supérieure.

➤ L'autre VM sera utilisée comme un ordinateur client qui peut être joint au domaine du DC. Il peut s'agir de n'importe quel poste client avec n'importe quel système d'exploitation installé, par exemple un poste de travail Windows 10.

Veuillez noter que le système d'exploitation configuré sur la VM, notamment celui du serveur DC, détermine les niveaux fonctionnels de la forêt et du domaine de l'environnement AD. Ce sont des paramètres de configuration qui sont couverts dans les étapes détaillées ci-dessous. Il convient de noter à ce stade que le niveau fonctionnel du domaine doit être supérieur ou égal au niveau fonctionnel de la forêt défini sur le DC.

Par exemple, si la VM sur laquelle le DC est exécuté a Windows 2012 installé, vous pouvez définir le niveau fonctionnel de la forêt sur Windows 2012 et le niveau fonctionnel du domaine sur Windows 2012 et plus pendant le processus de promotion de cette VM serveur vers un DC. Dans un environnement AD de test, vous pouvez ajouter des DC supplémentaires, si nécessaire, à ce domaine AD, chacun avec Windows 2012 ou supérieur, conformément au niveau fonctionnel du domaine défini. Cela permettrait de garantir la compatibilité de tous les DC de l'environnement AD avec les dernières fonctionnalités AD.

Au niveau organisationnel, les administrateurs AD doivent s'assurer que les niveaux fonctionnels de la forêt et du domaine de tous les DC dans les domaines AD sont configurés de manière appropriée.

Étape 2 : Configurer un exemple de domaine AD et mettre en place une frontière d'administration pour gérer et tester les fonctionnalités AD de manière centralisée. Cette configuration d'un domaine AD sur la VM serveur imitera la façon dont les administrateurs travaillent avec l'AD dans un environnement réel.

Dans notre cas, pour la pratique, nous allons configurer un nouveau domaine appelé ad.practice.com. Pour ce faire, assurez-vous de ce qui suit :

➤ Configurez une adresse IP statique sur le serveur en naviguant dans les paramètres Ethernet de la VM qui doit être promue au DC.

➤ Le DNS de cette VM doit pointer vers l'IP du serveur configurée à l'étape précédente pour assurer une découverte fiable de la machine dans le domaine.

➤ Ce serveur virtuel est maintenant prêt pour l'installation de rôles supplémentaires, ce qui dans notre cas est l'installation d'AD DS avec le rôle de serveur DNS. Pour mieux comprendre l'intégration AD-DNS, veuillez vous reporter à la Partie 2 de cette série.

Étape 3 : Promouvoir le serveur vers un DC pour terminer l'installation de l'AD DS qui a été commencée à l'étape 2. Cette promotion garantit que le statut du serveur est changé en un DC avec des capacités d'authentification et d'autorisation.

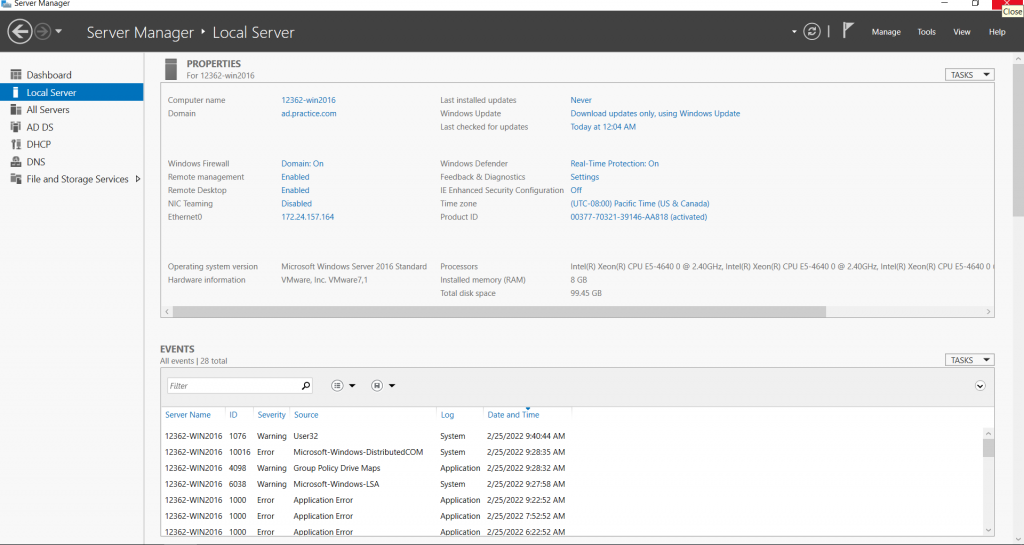

➤ Pour installer l'AD DS sur le serveur virtuel, utilisez la console de gestion appelée Server Manager. L'onglet "Manage" du Server Manager vous permet de localiser et d'ajouter le rôle AD DS et ses fonctionnalités associées.

➤ L'assistant vous accompagne tout au long du processus d'installation de ce rôle sur le serveur.

➤ Après une installation réussie, ce serveur devra être promu en DC, comme l'indique le drapeau de notification.

➤ Pendant la promotion du serveur vers un DC, les paramètres de configuration du déploiement permettent de créer une nouvelle forêt. Le nom de la nouvelle forêt est généralement le nom du premier domaine (domaine racine) qui est créé dans la forêt. Dans notre exemple, elle s'appelle ad.practice.com (Fig. 1).

Figure 1. Cette capture d'écran montre le tableau de bord Server Manager avec l'onglet "Manage" dans le coin supérieur droit.

Étape 4 : Complétez les autres configurations du DC pour créer un environnement de test fonctionnel pour l'AD.

➤ D'autres paramètres, tels que les niveaux fonctionnels du domaine et de la forêt et les capacités du DC (y compris la configuration du DNS et du catalogue global), peuvent être ajoutés et définis sur les options par défaut présentées.

➤ Le nom NetBIOS, qui est un nom de connexion facilement identifiable, et l'emplacement du Ntds.dit ou des fichiers de la base de données AD sont quelques-uns des autres paramètres qui peuvent être finalisés à ce stade.

Une fois que la promotion de ce serveur en DC est terminée, vous avez le serveur central d'authentification et d'autorisation prêt à être utilisé.

L'autre VM faisant office d'ordinateur client devra être joint au domaine créé dans les étapes précédentes. Ce sujet est abordé dans une section ultérieure de ce blog intitulée "Comptes ordinateur : Comprendre leur rôle dans les environnements AD".

Outils de gestion AD à privilégier

Afin de commencer vos exercices AD pour créer et gérer les deux types d'objets AD couverts dans ce blog (utilisateurs et ordinateurs), vous pouvez utiliser deux outils principaux via le tableau de bord du Server Manager :

1. Active Directory Administrative Center (ADAC)

2. Active Directory Users and Computers (ADUC)

Ces deux outils ont des capacités similaires et vous aident à gérer et administrer les domaines et objets AD.

Comptes utilisateur : Travailler avec les objets AD les plus dynamiques

Les utilisateurs sont des objets AD qui doivent être authentifiés pour rejoindre des domaines AD. Une fois authentifiés, les utilisateurs peuvent recevoir diverses autorisations et privilèges pour être autorisés à accéder aux ressources de l'environnement AD. Les utilisateurs humains et les applications qui nécessitent un accès pour travailler dans le réseau connecté sont identifiés comme des comptes utilisateur.

Les utilisateurs sont souvent regroupés dans d'autres objets AD appelés groupes. Mais d'abord, comprenons comment créer, modifier et gérer des comptes utilisateur individuels.

Création d'objets AD pour les utilisateurs

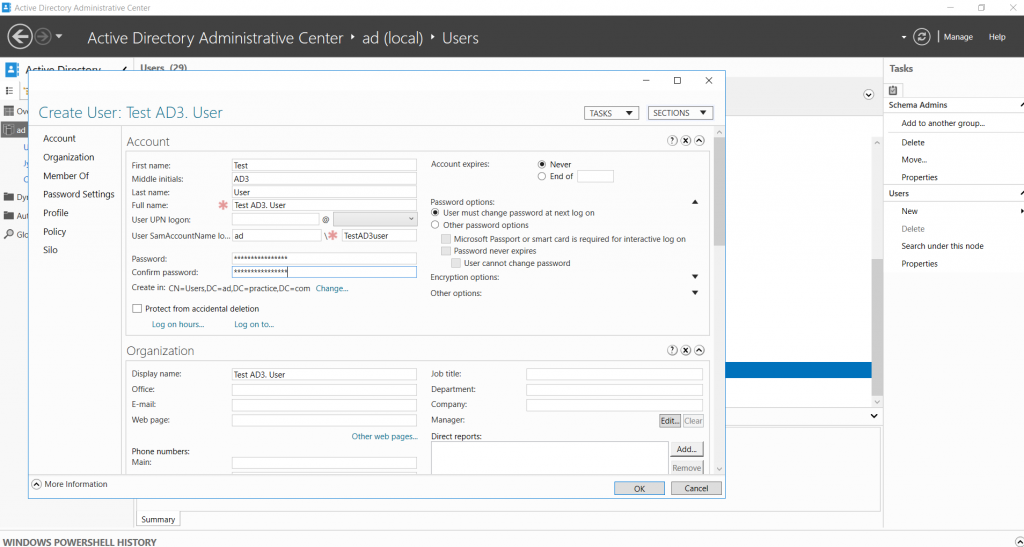

Pour créer un utilisateur avec l'ADAC, suivez les étapes ci-dessous :

1. Dans l'ADAC, créez un nouvel utilisateur dans le conteneur "Users" visible dans le volet gauche.

2. Remplissez tous les champs obligatoires dans les fenêtres émergentes. Vous devez notamment fournir des détails tels que le nom complet et le SamAccountName (le nom de connexion utilisateur ou l'ID de connexion unique créé au format domain-name\name).

3. Définissez les mots de passe et les autorisations associées.

Pour créer un exemple d'utilisateur appelé "Test AD3 User" en utilisant l'ADAC, reportez-vous aux détails de la Figure 2.

Figure 2. Cette capture d'écran montre comment créer un utilisateur test avec l'ADAC.

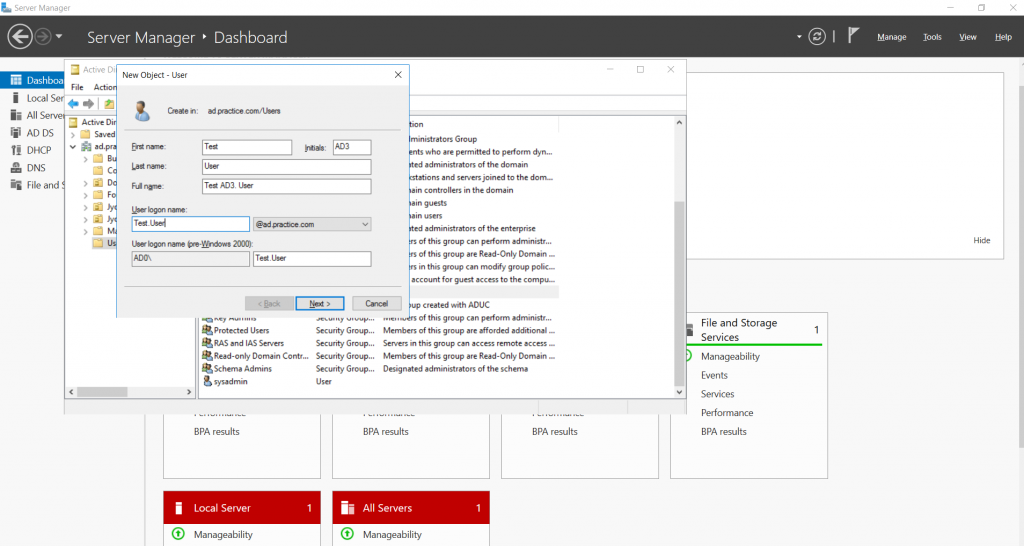

Pour créer un utilisateur avec l'ADUC, suivez les étapes ci-dessous :

1. Dans l'ADUC, choisissez n'importe quel conteneur par défaut pour créer un nouvel utilisateur.

2. Dans le conteneur "Users", cliquez avec le bouton droit de la souris pour créer un nouveau compte.

3. Dans la fenêtre de création "New Object – User" qui s'ouvre, remplissez les mêmes détails, y compris le nom de connexion et le SamAccountName.

4. Cliquez sur Next et définissez le mot de passe.

5. Activez ou désactivez les utilisateurs si vous le jugez nécessaire.

Pour créer un exemple d'utilisateur appelé "Test AD3 User" en utilisant l'ADUC, reportez-vous aux détails de la Figure 3.

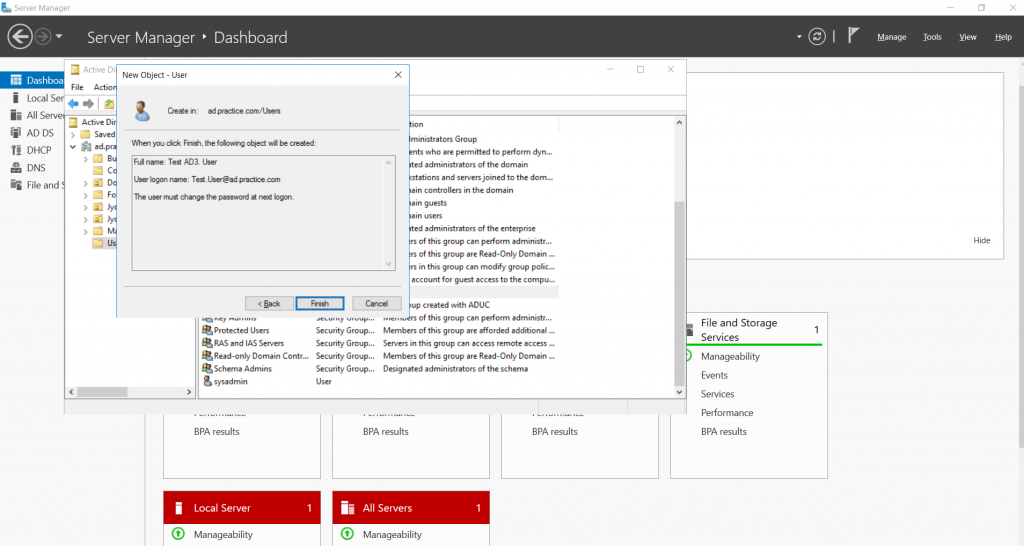

Figure 3. Cette capture d'écran montre comment créer un utilisateur test avec l'ADUC.À la fin, procédez à un contrôle final de tous les détails avant de terminer le processus de création du nouveau compte utilisateur (Fig. 4).

Figure 4. Contrôle final des détails de l'utilisateur pour la création d'un nouvel objet dans l'ADUC.

Plus la complexité des données associées à chaque compte utilisateur augmente, plus les informations à fournir dans le processus de création d'un utilisateur augmentent. Pour minimiser les risques d'erreurs, maintenez un modèle pour créer de nouveaux utilisateurs ou même utilisez la fonctionnalité de copie dans l'ADAC et l'ADUC pour apporter des changements minimes aux fenêtres de création de comptes utilisateur déjà existantes et standardisées.

Dans la plupart des scénarios, les administrateurs devront créer des utilisateurs en masse. Pour cela, les cmdlets PowerShell peuvent être utilisés pour automatiser ce processus plutôt que de travailler avec l'ADAC ou l'ADUC.

Gestion des utilisateurs AD

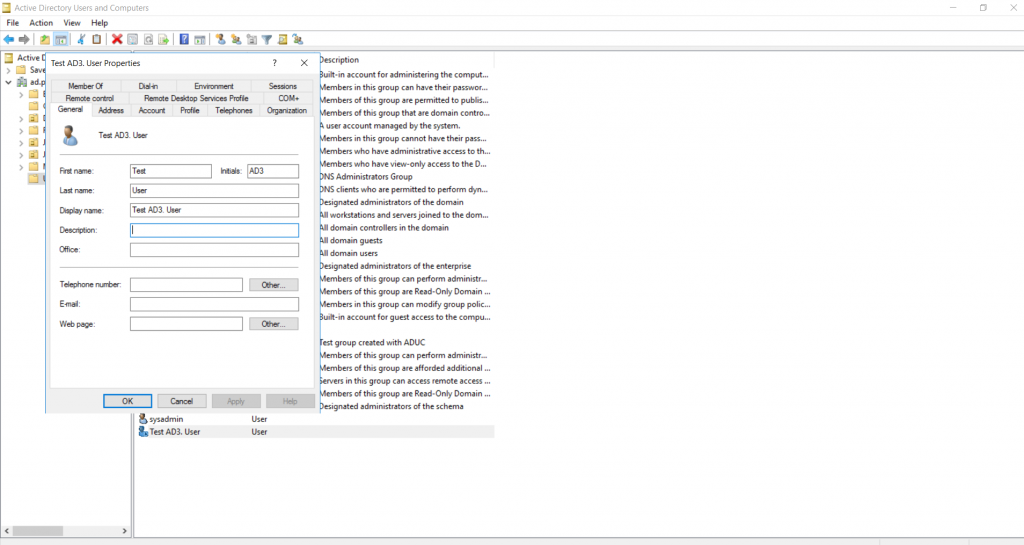

Vous pouvez modifier et gérer les propriétés des comptes utilisateur en utilisant l'option de visualisation et de modification des propriétés des utilisateurs (Fig. 5).

1. Dans l'ADAC et l'ADUC, cliquez avec le bouton droit de la souris sur le compte utilisateur souhaité pour ouvrir une fenêtre dans laquelle vous pouvez apporter toutes les modifications aux propriétés souhaitées.

2. Désactivez un compte utilisateur pour inclure une icône en forme de flèche pointant vers le bas sur l'affichage des utilisateurs. La désactivation des utilisateurs jusqu'à ce qu'ils soient nécessaires est une bonne pratique.

Figure 5. Voici un exemple de fenêtre utilisée pour modifier les propriétés d'un compte utilisateur avec l'ADUC.

Suppression d'utilisateurs

Dans les cas où les utilisateurs ne font plus partie de l'environnement requis et doivent être supprimés, cliquez avec le bouton droit de la souris sur l'utilisateur concerné et sélectionnez l'option de suppression.

Troubleshooting des comptes utilisateur AD

Le troubleshooting des comptes utilisateur est un autre aspect critique de la maîtrise de la gestion des environnements AD.

Cela implique généralement de :

Confirmer que le compte n'est pas désactivé.

Vérifier l'état d'expiration du compte utilisateur

Vérifier l'état d'expiration du mot de passe

Travailler avec divers scénarios de réinitialisation de mot de passe.

La création, modification et suppression des comptes utilisateur sont effectuées par les administrateurs en fonction des demandes et des stratégies uniques de leur entreprise pour gérer les nouvelles embauches, les changements de département, la rotation des employés, etc.

La gestion des comptes utilisateur dans un environnement AD peut sembler complexe, mais en réalité, les services AD imitent toujours une configuration d'organisation réelle et aident à la gestion efficace de toutes les ressources d'une entreprise.

Comptes ordinateur : Comprendre leur rôle dans les environnements AD

À l'instar de tous les utilisateurs, applications et services qui ont besoin d'un compte utilisateur pour se connecter aux domaines AD, des comptes ordinateur sont créés pour chaque poste de travail qui doit accéder au réseau AD connecté.

La création, gestion et suppression des comptes ordinateur sont similaires au cycle de vie des comptes utilisateur. Pour gérer efficacement les comptes ordinateur, les ordinateurs peuvent également être organisés en groupes et conteneurs AD auxquels des stratégies de groupe peuvent être attribuées.

Les comptes ordinateur peuvent être créés de deux façons :

1. En les créant d'abord, puis en les joignant au domaine AD correspondant.

2. En les créant dans l'AD au fur et à mesure que de nouveaux ordinateurs sont joints au domaine contrôlé par l'AD.

Travail pratique avec la VM ordinateur

1. Dans le cadre de ce blog, nous avons une VM configurée comme un ordinateur client qui doit être joint au domaine du DC. Pour ce faire, utilisez la deuxième approche indiquée ci-dessus. Cette approche vous permet de créer un nouveau compte ordinateur dans l'AD pour cet ordinateur client une fois qu'il a été joint au domaine créé ci-dessus (c'est-à-dire, ad.practice.com).

2. Dirigez tout ordinateur que vous voulez joindre à un domaine AD vers au moins un serveur DNS maintenu dans l'environnement AD. Définissez l'adresse IP du DC comme le serveur DNS préféré sur cet ordinateur client.

3. À l'aide des paramètres système avancés de l'ordinateur client, fournissez les détails du domaine ainsi que le nom d'utilisateur et le mot de passe d'un compte utilisateur qui a l'autorisation d'ajouter cet ordinateur au domaine.

4. Ajoutez cet ordinateur en tant qu'objet ordinateur dans l'AD à l'aide des outils de gestion AD.

5. Redémarrez l'ordinateur. Ensuite, il sera vu comme faisant partie du domaine requis et sera visible comme faisant partie du conteneur ordinateur par défaut dans l'AD. L'authentification de l'ordinateur se fait en arrière-plan.

Création d'objets ordinateur dans l'AD

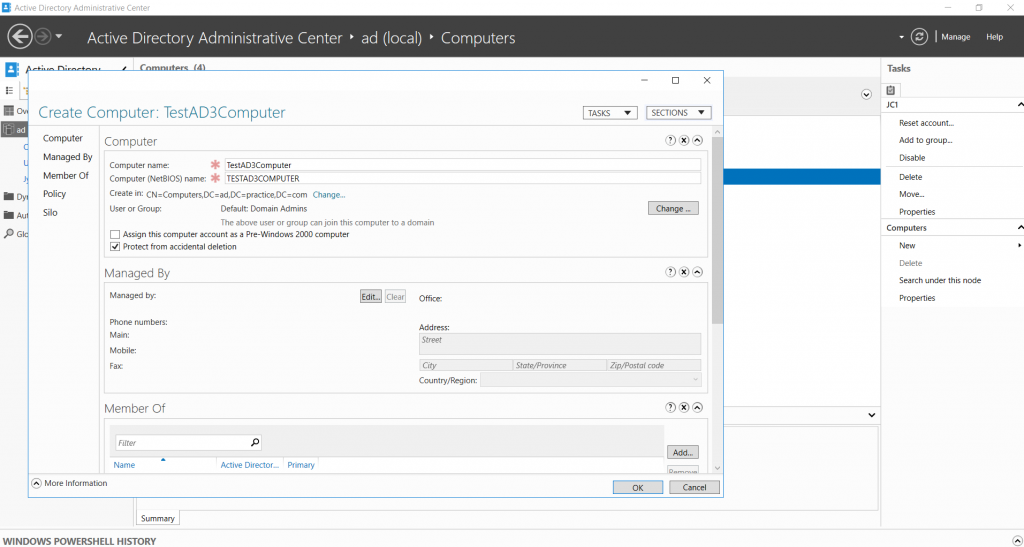

Pour créer un ordinateur à l'aide de l'ADAC, suivez les étapes ci-dessous :

1. Dans l'ADAC, créez des ordinateurs dans le conteneur "Computers" du volet gauche.

2. Spécifiez le nom de l'ordinateur.

3. Fournissez des informations sur les utilisateurs ou groupes utilisateur autorisés qui peuvent authentifier les ordinateurs nouvellement créés pour les ajouter au domaine AD.

Reportez-vous à la Figure 6 ci-dessous pour créer un ordinateur test appelé "TestAD3Computer" en utilisant l'ADAC.

Figure 6. Cette capture d'écran montre comment créer un ordinateur test avec l'ADAC.

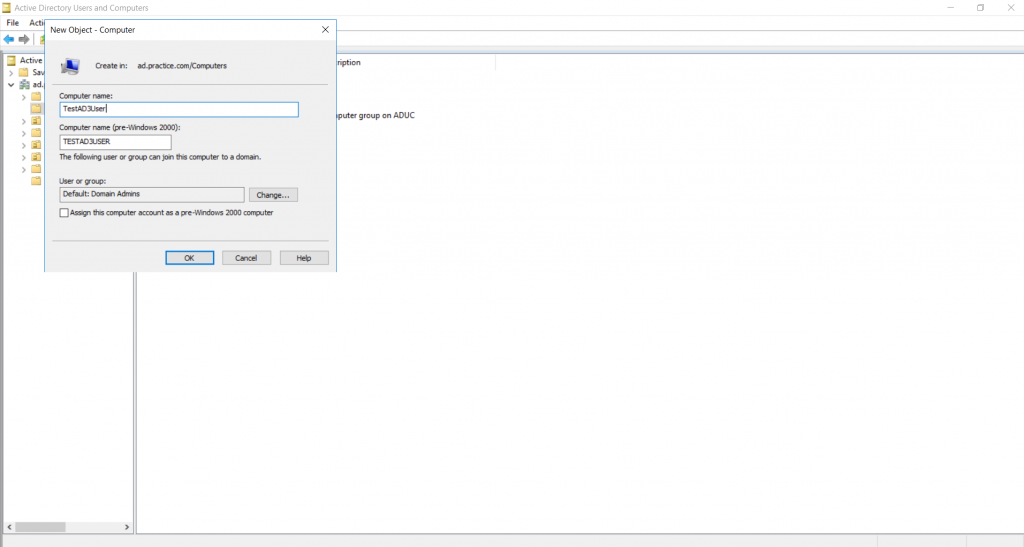

Pour créer un ordinateur à l'aide de l'ADUC, suivez les étapes ci-dessous :

1. Dans l'ADUC, vous pouvez choisir n'importe quelle unité d'organisation (OU) ou conteneur approprié pour créer des ordinateurs. Ici, pour la pratique, choisissez le conteneur "Computers" dans le volet gauche comme valeur par défaut pour créer un nouveau compte ordinateur.

2. Cliquez avec le bouton droit de la souris sur "Computers" et cliquez sur "New".

3. Dans la fenêtre qui s'ouvre, saisissez le nom de l'ordinateur et sélectionnez d'autres paramètres.

Reportez-vous à la Figure 7 ci-dessous pour créer un ordinateur test appelé "TestAD3User" en utilisant l'ADUC.

Figure 7. Cette capture d'écran montre comment créer un ordinateur test avec l'ADUC.

Vous pouvez utiliser les commandes PowerShell pour créer des comptes ordinateur en masse, trouver des comptes ordinateur spécifiques, trouver des OS spécifiques, et même trouver des comptes inactifs ou expirés.

Suppression d'ordinateurs

Pour supprimer des comptes ordinateur via l'ADAC ou l'ADUC, faites un clic droit sur l'ordinateur souhaité et sélectionnez l'option de suppression.

Dans ce blog, nous vous avons présenté deux des objets AD les plus critiques et leur gestion via l'ADUC et l'ADAC, les deux outils d'administration AD les plus populaires.

Les groupes AD et les OU sont les prochains objets AD qui nécessitent une compréhension plus approfondie. Restez connecté au prochain blog de cette série pour en savoir plus à leur sujet.