Dans une entreprise de taille moyenne, un administrateur doit se connecter aux ressources du centre de données près de 50 fois au cours d'une opération. Dans de nombreux cas, l'administrateur doit répondre aux demandes des entreprises instantanément. Certaines des tâches communes effectuées sur les ressources des centres de données sont :

Opérations sur les serveurs — Les administrateurs peuvent avoir besoin de déployer de nouvelles applications ou bibliothèques d'applications sur les serveurs, modifier les paramètres par défaut des applications s'exécutant sur des machines, redémarrer une application, modifier les paramètres d'un serveur en production, changer les configurations de sécurité, analyser les logs ou dépanner un serveur.

Opérations sur les équipements réseaux — Les administrateurs peuvent également avoir besoin de modifier les paramètres des pare-feu, analyser les flux inter-commutateurs, vérifier les configurations des périphériques réseaux, effectuer des mises à jour de firmware, installer des correctifs, apporter des modifications à la configuration des périphériques en réponse aux alertes de sécurité de fournisseurs de périphériques, modifier des ACL, et dans situations d'urgence comme une panne de réseau, prendre des mesures correctives pour rendre le réseau ou un dispositif opérationnel à nouveau.

Les administrateurs sont également tenus d'effectuer diverses autres tâches sur les unités de distribution d'alimentation (Power Distribution Units - PDU).

Les défis liés à l'accès à distance aux centres de données

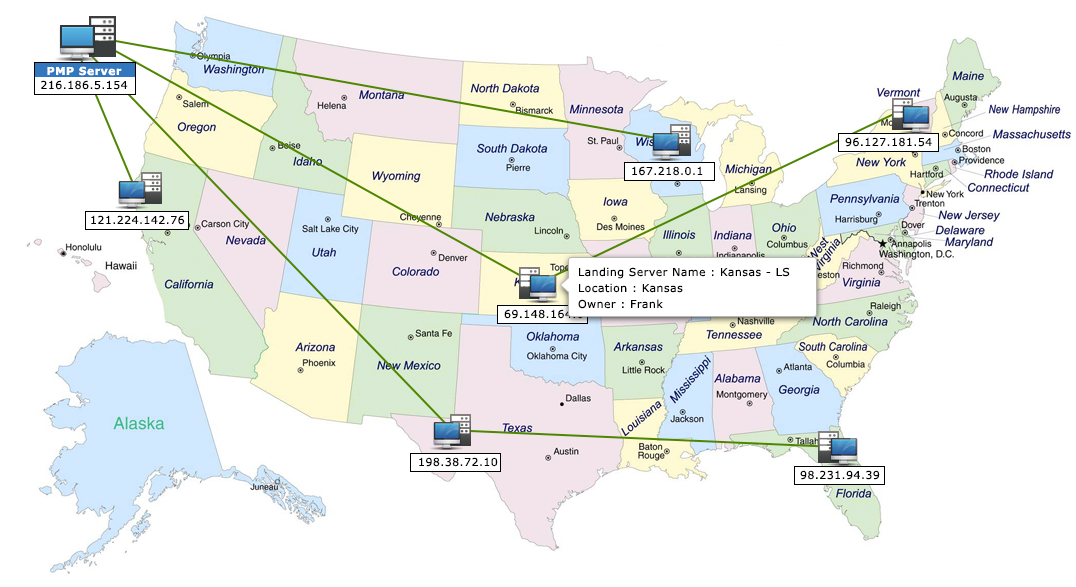

Les centres de données limitent généralement l'accès direct aux périphériques via des connexions SSH et Telnet pour des raisons de sécurité et de segmentation du réseau. Par conséquent, les administrateurs de centres de données travaillant à distance doivent d'abord se connecter à un serveur d'atterrissage intermédiaire (également connu en tant que serveur de rebond) puis sur le système cible.

Dans certains cas, un administrateur doit faire plusieurs sauts avant d'être finalement raccordé à l'appareil cible. A chaque étape du processus d'accès à distance, l'administrateur doit fournir le nom d'utilisateur et son mot de passe ainsi que connaître l'adresse IP du serveur de destination.

Les administrateurs ont souvent du mal à retrouver les détails de connectivité - notamment les adresses IP, les noms d'utilisateur et mots de passe - pour les ressources des centres de données et les serveurs de rebond. Ce processus lourd et fastidieux pour accéder à distance au centre de données signifie que les administrateurs sont souvent incapables de répondre aux priorités de l'entreprise en temps opportun.

Contrôler et surveiller l'accès à distance

Les mots de passe d'administration, qui accordent des privilèges d'accès illimités sur les actifs informatiques des centres de données - sont pour la plupart stockés en clair sur des sources volatiles telles que post-it, des feuilles de calcul, des documents texte/imprimés et sont partagés de façon non sécurisée entre les techniciens. Toute personne ayant accès à la feuille de calcul pourrait obtenir un accès privilégié illimité aux ressources du centre de données.

Même lorsque les utilisateurs autorisés obtiennent un accès, il est extrêmement important de surveiller l'accès privilégié aux ressources sensibles. Un initié mécontent pourrait facilement placer une bombe logique ou voler les données des clients.

Accès robuste, contrôlé et en un seul clic aux centres de données, accès à distance

Imaginez un scénario où l'on peut accéder aux ressources du centre de données critiques avec un clic de souris sans contourner les restrictions de sécurité. Password Manager Pro,la solution de gestion de mot de passe privilégié de ManageEngine, rend l'accès à distance au centre de données plus facile.

Au lieu de demander aux utilisateurs de s'authentifier à chaque saut et à l'équipement distant, Password Manager Pro gère toutes les connexions et étapes d'authentification automatiquement, donnant aux administrateurs un accès aux ressources en un seul clic. De cette façon, l'accès à distance au centre de données devient plus rapide et cela vous aide à atteindre une efficacité et une productivité accrues.

Password Manager Pro centralise la gestion de tous les pouvoirs et les contrôles d'accès, les utilisateurs sont épargnés du fardeau de s'authentifier à chaque étape de l'accès à distance.

Les administrateurs peuvent configurer les serveurs d'atterrissage et leurs identifiants de connexion et ensuite associer les serveurs avec les ressources gérées par Password Manager Pro. À leur tour, les administrateurs peuvent lancer une connexion en un seul clic avec des ressources distantes sans se soucier des étapes intermédiaires. Password Manager Pro exécute automatiquement toutes les étapes intermédiaires, établit une connexion avec chaque serveur de destination et enfin avec la ressource distante.

En plus de l'accès à distance, les administrateurs peuvent également utiliser la configuration du serveur d'atterrissage dans Password Manager Pro pour réinitialiser les mots de passe des équipements du centre de données. Les administrateurs peuvent modifier les mots de passe et vérifier que les mots de passe stockés dans Password Manager Pro sont les mêmes que les mots de passe associés aux ressources et à l'accès à distance.

Avec Password Manager Pro, il n'y a aucune connexion directe entre l'appareil de l'administrateur et l'hôte distant. La connexion est toujours effectuée au travers du serveur Password Manager Pro. De même, les mots de passe nécessaires pour établir des sessions à distance n'ont pas besoin d'être disponibles sur le navigateur de l'utilisateur. Ces mécanismes se combinent pour créer un accès à distance hautement sécurisé très simplement.

Au-delà de l'accès à distance

Password Manager Pro facilite également l'enregistrement vidéo des sessions privilégiées lancées à partir de Password Manager Pro. Les enregistrements peuvent être archivés et lus à des fins de vérifications judiciaires et permettent aux entreprises de surveiller toutes les actions réalisées par les comptes privilégiés pendant les sessions privilégiées.

L'enregistrement des sessions répond aux exigences d'audit et de conformité des organismes qui imposent une surveillance proactive des activités. Les administrateurs peuvent facilement répondre aux questions concernant le «qui, quoi et quand" des accès privilégiés. De plus, les administrateurs peuvent terminer des sessions en temps réel en cas d'activité suspecte détectée, donnant aux administrateurs un contrôle complet sur les sessions privilégiées.

Gestion de l'accès à distance, la première étape du DCIM

La gestion de l'infrastructure des centres de données gagne du terrain et le marché est inondé de différents types de solutions DCIM. Toutefois, la gestion de l'accès à distance (remote access management - RAM) reste souvent un domaine négligé. Bien que les gestionnaires de centres de données sont conscients que les cyber-attaques sont toujours plus nombreuses et complexes, ils ne parviennent pas à reconnaître l'importance d'une solution de contrôle des accès à distance jusqu'à ce qu'ils rencontrent un problème de sécurité. En fait, la RAM est la première étape du DCIM. Un accès à distance rapide et sécurisé aux ressources des centres de données couplé à un contrôle et un suivi des actions est crucial pour la sécurité des centres de données.