Les mots de passe ne sont plus suffisants (du moins à eux seuls)

La récente vague de failles de sécurité très médiatisées nous a fait repenser la sécurité en ligne. Il suffit de quelques lignes de code pour exposer des millions d'identifiants de connexion dans le monde entier.

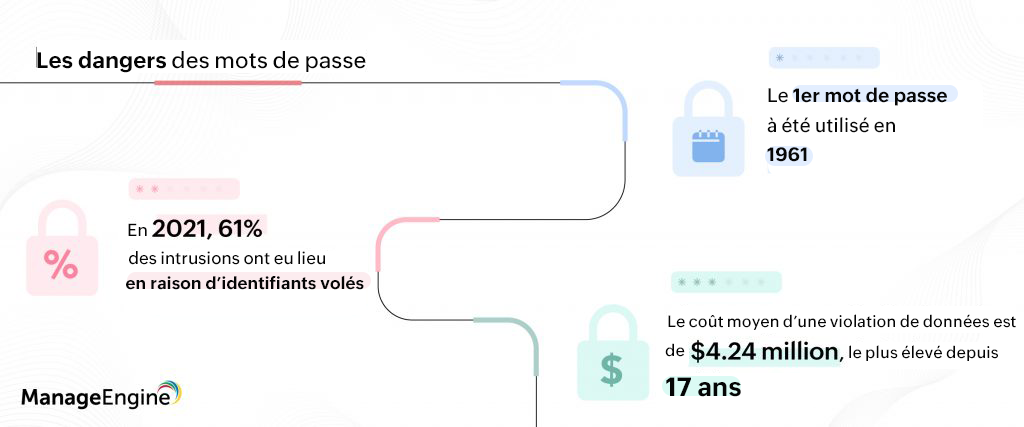

Aujourd'hui, il ne suffit peut-être plus de changer régulièrement ses mots de passe. Les informations d'identification, qui représentent 61 % des violations, sont le principal moyen utilisé par les acteurs de la menace pour pénétrer dans une entreprise, selon le rapport 2021 Data Breach Investigations Report.

Se fier uniquement aux mots de passe revient à garder les clés de vos données sensibles sous votre paillasson. Vous pourriez tout aussi bien laisser la porte ouverte. Vous avez besoin d'un moyen supplémentaire pour sécuriser vos données, une couche de sécurité supplémentaire qui peut s'avérer utile lorsque la clé de vos données se trouve entre de mauvaises mains. C'est là que l'authentification multi-facteurs (MFA) et l'authentification à deux facteurs (2FA, parfois appelée TFA) sont essentielles.

Qu'est-ce que le 2FA et pourquoi votre entreprise en a besoin ?

Le 2FA est une deuxième façon de vérifier votre identité en ligne et de vous assurer que vous seul avez accès à vos informations. En plus de votre mot de passe classique, les 2FA vous invitent à prouver votre identité. Le niveau de vérification supplémentaire est généralement un mot de passe à usage unique basé sur le temps (TOTP) généré par une application d'authentification ou par une vérification physique, telle qu'une empreinte digitale ou un déverrouillage facial.

Mais quand les mots de passe sont-ils devenus inutiles ?

Selon un article de Wired, les mots de passe au milieu des années 1960 étaient aussi inutiles qu'ils le sont aujourd'hui. En 1961, le MIT avait permis à ses étudiants de se connecter à un énorme ordinateur à temps partagé appelé CTSS avec des mots de passe uniques pour chaque étudiant. Dans ce qui allait devenir la première violation de données de l'histoire de l'informatique, des étudiants du MIT ont trouvé le moyen de pirater l'ordinateur, d'accéder à tous les mots de passe et de les imprimer à volonté.

Bien que la sécurité des mots de passe n'ait pas été une priorité aux premiers jours de l'informatique, l'histoire de nos entreprises modernes n'est pas différente.

Le véritable coût des mots de passe compromis

En mai 2021, Colonial Pipeline, le plus grand pipeline de carburant des États-Unis, a dû interrompre ses livraisons de carburant dans 12 États pendant plusieurs jours en raison d'une cyberattaque.

L'ampleur des dégâts a contraint l'Agence américaine de protection de l'environnement à annoncer une dérogation d'urgence en matière de carburant pour atténuer les pénuries d'essence. Au final, le PDG de Colonial Pipeline a accepté de payer la rançon de 4,4 millions de dollars, tout cela à cause d'un seul mot de passe compromis.

Le montant de la rançon versée ne devrait pas surprendre puisque le coût moyen que les entreprises ont déboursé en 2021 s'élevait à près de 4,24 millions de dollars par incident en moyenne, ce qui se trouve également être le plus élevé depuis 17 ans.

Les cyberincidents ont conduit les gouvernements du monde entier à appliquer des mesures de cyberhygiène plus strictes. Le gouvernement fédéral américain, par exemple, a exhorté les agences, dans un décret, à adopter le MFA. Même les organismes de réglementation ont souligné la nécessité de le MFA, notamment le PCI et le NIST.

Si vous pensez que les réglementations et la conformité sont les seules raisons d'appliquer le MFA dans votre entreprise, vous devriez peut-être y réfléchir à deux fois.

Avantages du MFA

Offrant une couche supplémentaire de sécurité, le MFA peut bloquer plus de 99,9 % des attaques par compromission de compte, selon Microsoft, comme le rapporte ZDNet. Si cela n'est pas assez rassurant, voici quelques raisons supplémentaires qui plaident en faveur de l'utilisation du 2FA :

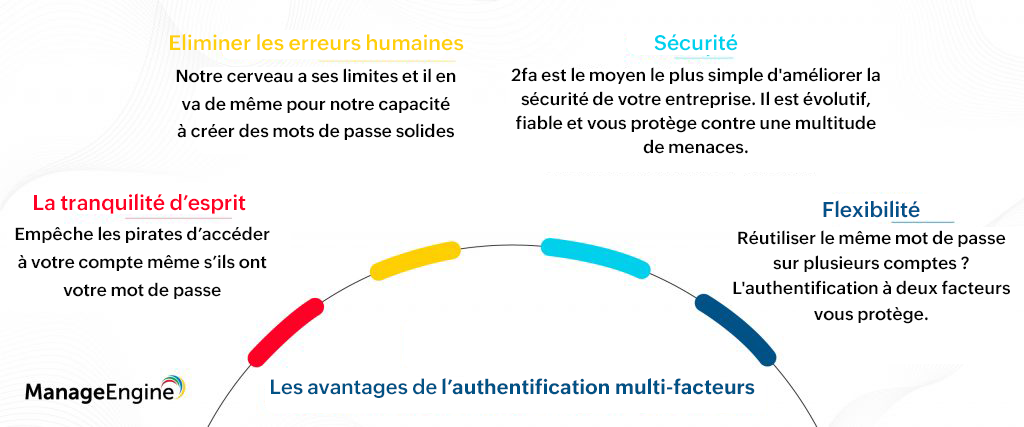

La tranquillité d'esprit

Dans une configuration d'entreprise, le 2FA apporte aux administrateurs système une certaine tranquillité d'esprit puisqu'il garantit que le compte ne pourra pas être consulté même si le mot de passe tombe entre de mauvaises mains. L'activation du 2FA vous met aux commandes de vos données et compense efficacement la faiblesse de vos mots de passe.

Éliminer les erreurs humaines

Les erreurs liées aux mots de passe représentent une part importante des menaces dues à l'erreur humaine. Avec le système 2FA, il n'est plus nécessaire de se souvenir de mots de passe complexes ou de les écrire sur des post-it. Même si vous utilisez un mot de passe moins facile à craquer, il est facile pour les cybercriminels de tester des milliers de mots de passe volés sur un élément qui n'est connu que de vous, comme votre identifiant bancaire.

Gérer plusieurs comptes en toute simplicité

La simplicité de la vie en ligne nous a poussés à ouvrir plusieurs comptes pour faire presque tout ce que nous pouvons imaginer. Plus de comptes signifie plus de mots de passe et de phrases secrètes. Cela peut également conduire à réutiliser le même mot de passe sur plusieurs sites Web. S'il est difficile de mettre fin à cette mauvaise habitude de réutiliser les mêmes mots de passe, l'ajout d'une couche de sécurité supplémentaire comme le 2FA vous permet de bénéficier à la fois de la simplicité et de la sécurité.

Une sécurité renforcée

Cela va sans dire. L'impossibilité d'appliquer le MFA laisse la porte ouverte aux hackers qui peuvent accéder aux données sensibles de l'entreprise en se basant uniquement sur les informations d'identification, ce qui entache la réputation de l'entreprise. Le fait de disposer de ce niveau d'authentification supplémentaire fait toute la différence.

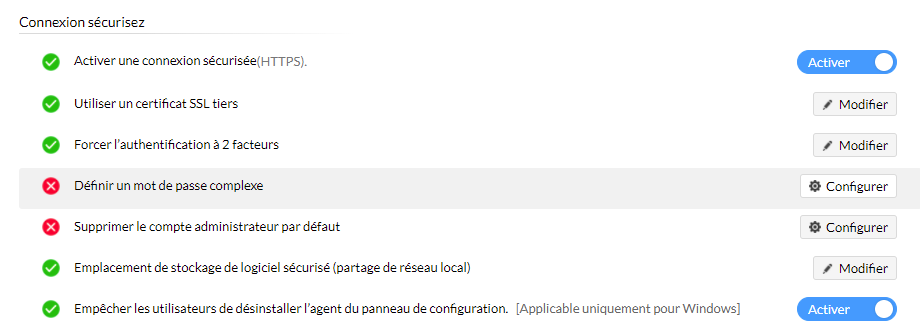

Activation du 2FA dans Desktop Central

L'activation de la fonction 2FA dans Desktop Central est un processus simple. Dans la console, accédez à Admin > Paramètres de sécurité. Sous Connexion sécurisée, sélectionnez Appliquer l'authentification à deux facteurs.

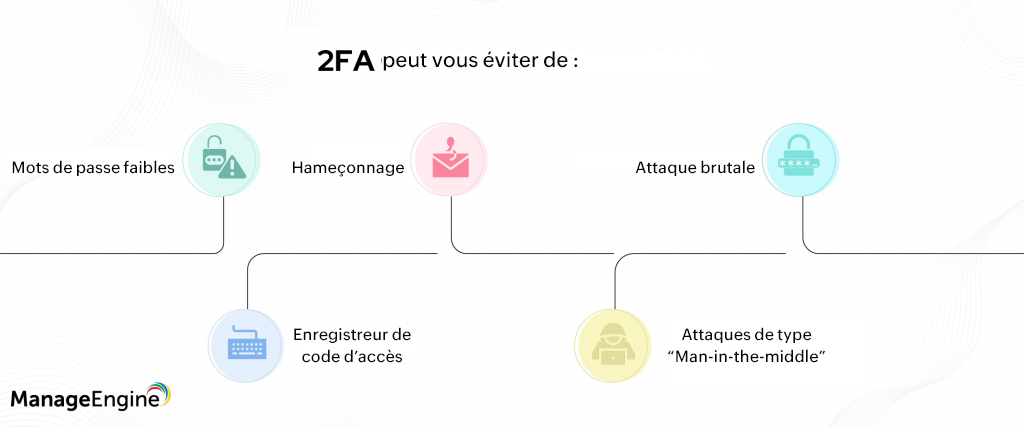

Le 2FA est probablement le moyen le plus simple de protéger votre entreprise contre une multitude de cyberattaques allant du phishing et du bourrage d'identifiant aux attaques par force brute et par l'homme du milieu (MITM). Il est grand temps que le MFA devienne un élément essentiel de la sécurité de votre entreprise.