2. Nouveaux rapports pris en charge pour Vyatta, Huawei et Check Point

2.A. Rapport de gestion des règles : En plus des rapports syslog, Firewall Analyzer peut désormais récupérer l'ensembles de règles de pare-feu et leurs configurations à l'aide de CLI par le biais de différents protocoles comme SSH, SCP, TFTP, et TELNET. Il génère des rapports de gestion des règles ci-dessous pour les pare-feu Vyatta, Huawai et Check Point*.

*Les règles et les configurations des pare-feu Check Point sont récupérées à partir des versions R-80.10 et supérieures de l'API Check Point.

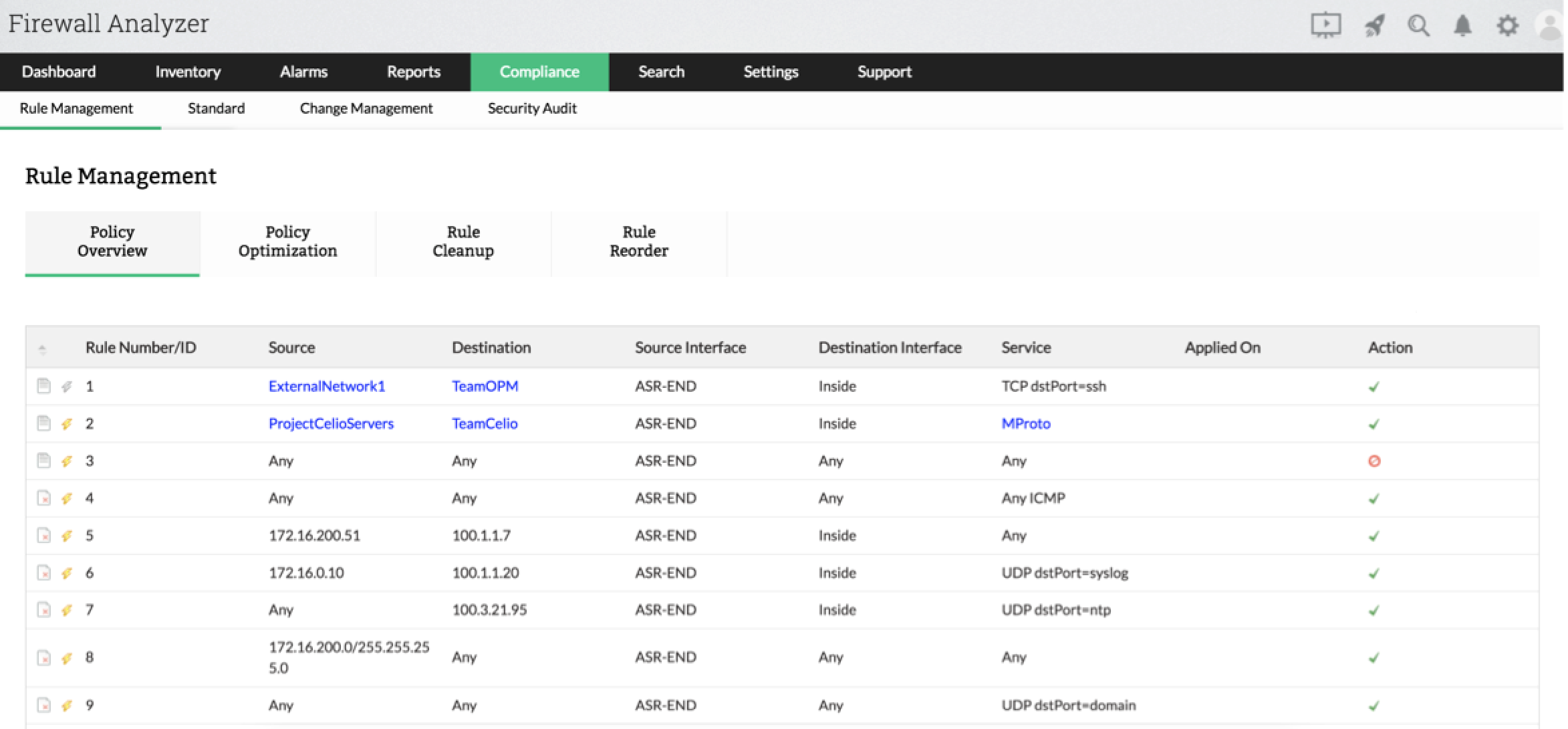

2.A.A.A. Rapport de synthèse sur la politique : Liste toutes les règles et politiques écrites dans le pare-feu. D'autres règles peuvent être filtrées en fonction de :

Règles autorisées/refusées

Règles d'entrée/sortie

Règles inactives

Règles de journalisation désactivées

Règles de any-to-any trop permissives

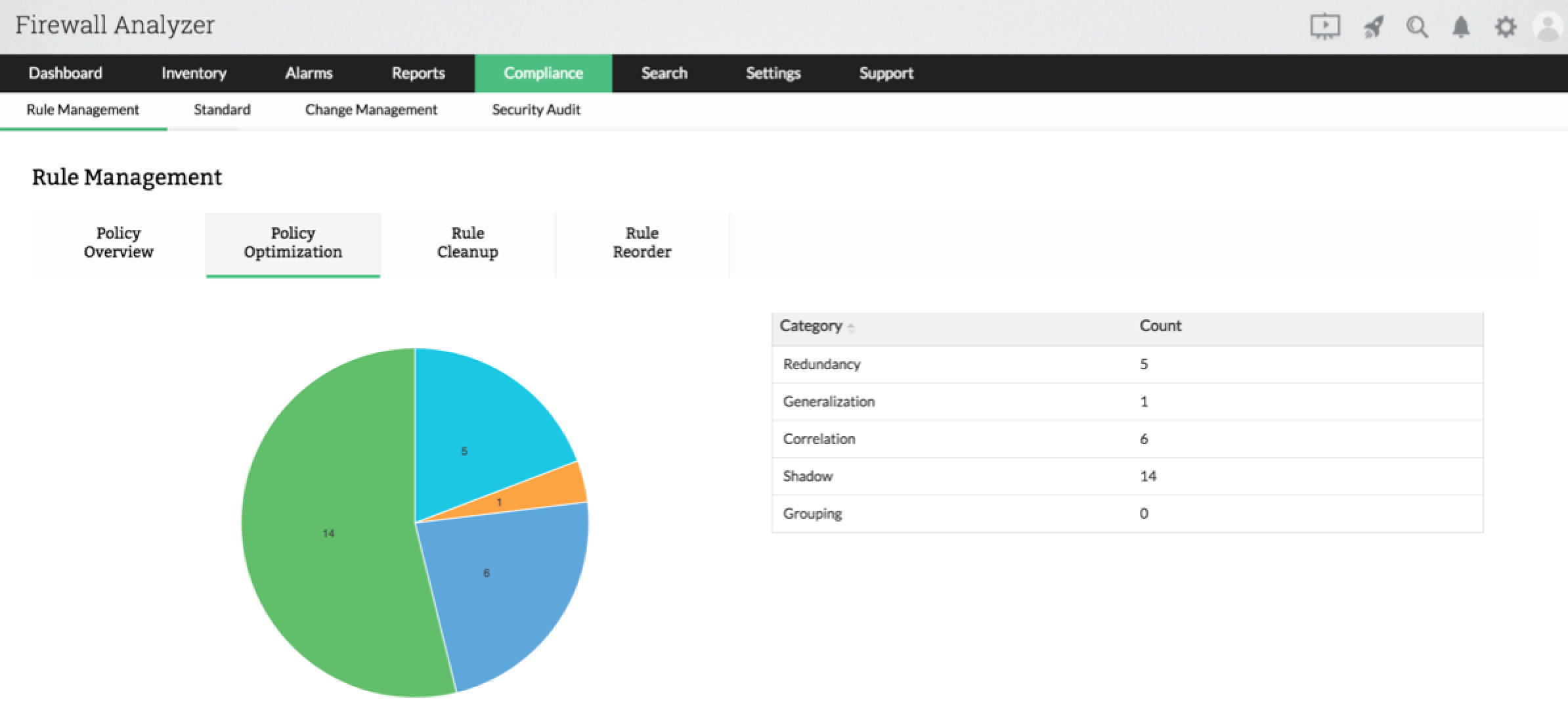

2.A.B. Rapport sur l'optimisation des politiques : Identifie les anomalies cachées, de redondance, de généralisation, de corrélation et de regroupement des règles existantes qui affectent les performances du pare-feu.

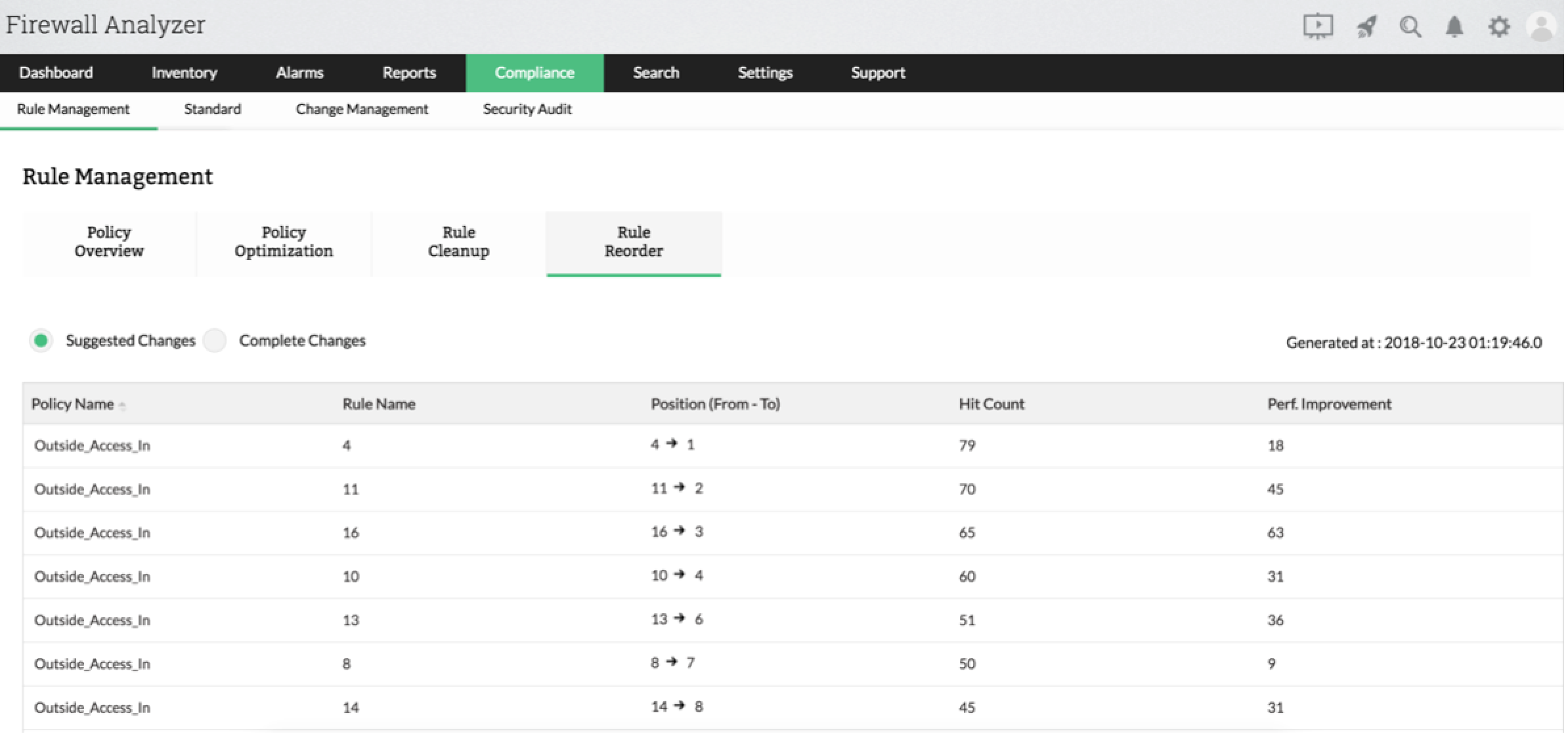

2.A.C. Rapport de réorganisation des règles : Suggestions pour changer la position des règle en corrélant le nombre de occurrences des règles, les complexités et les anomalies. Ce changement peut aider à améliorer la performance des règles.

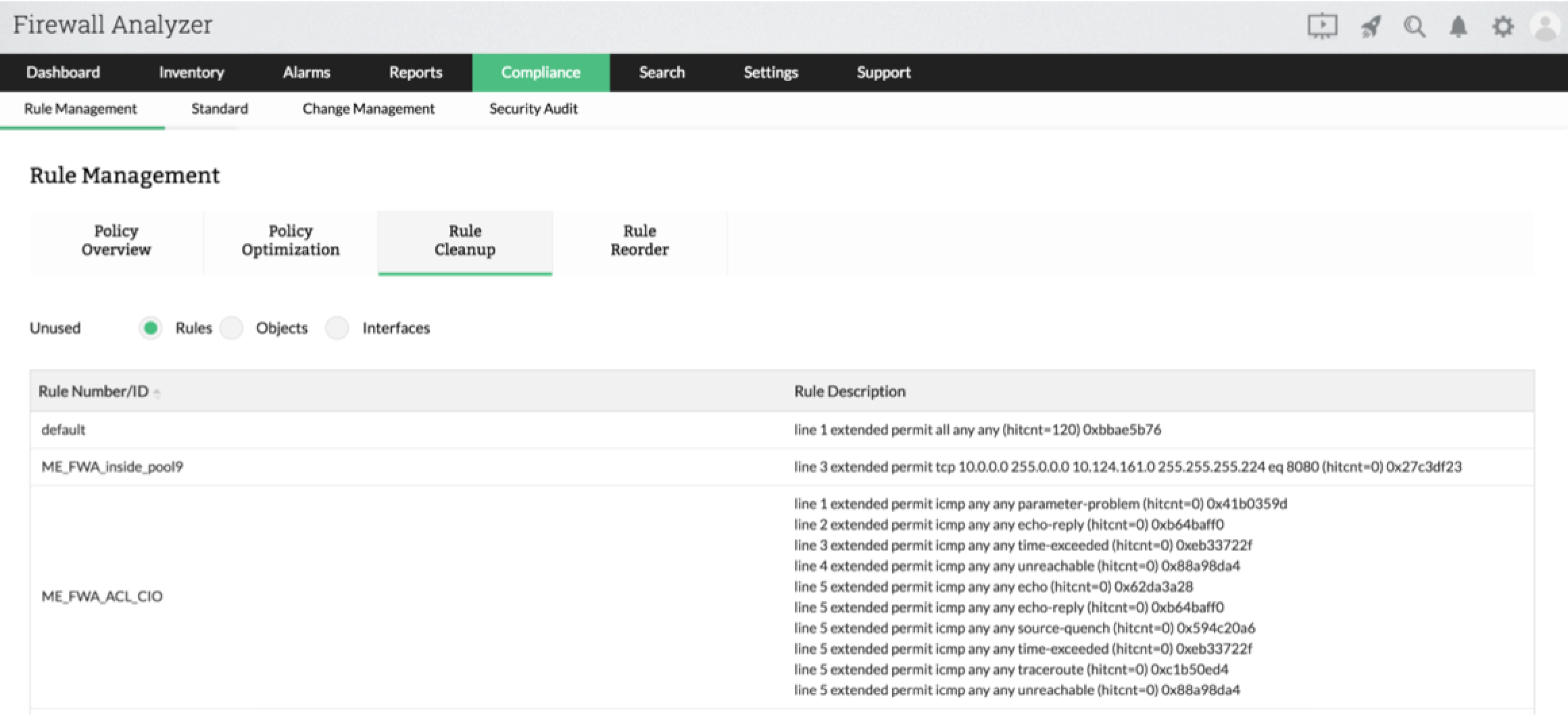

2.A.D. Rapport de nettoyage des règles* : Liste toutes les règles, objets et interfaces inutilisés présents dans le pare-feu.

*Le rapport de nettoyage des règles pour le pare-feu Vyatta n'est pas encore disponible, mais le sera bientôt.

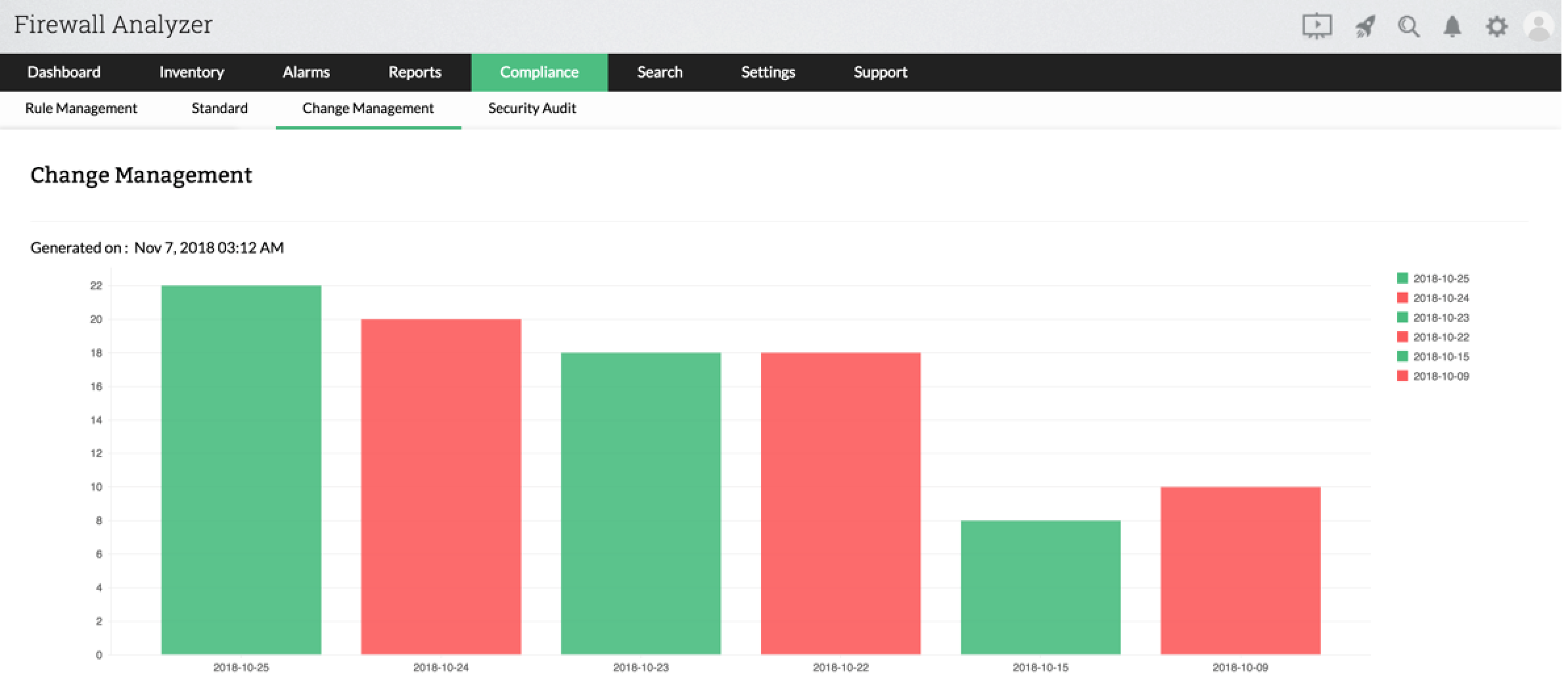

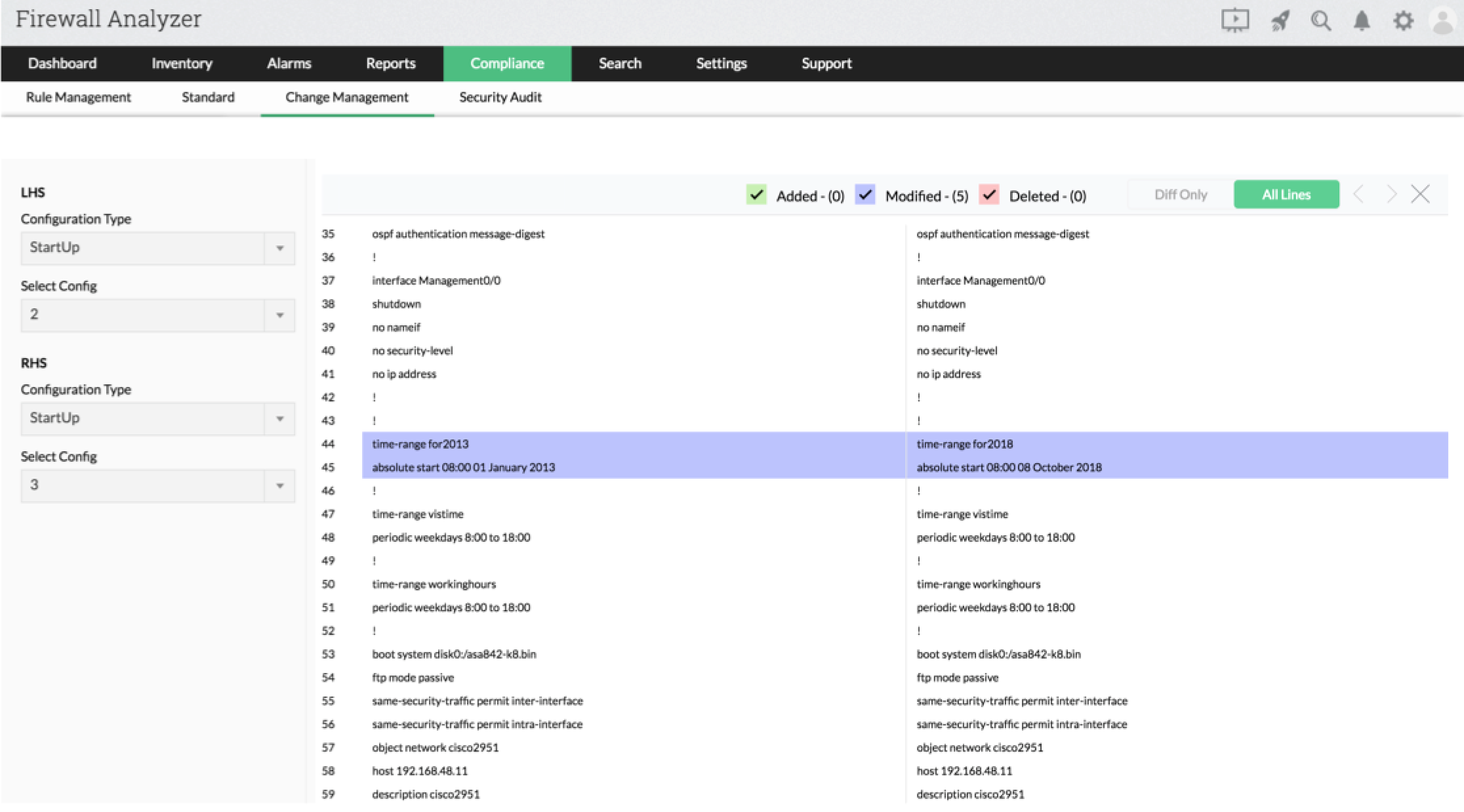

2.B. Rapport sur la gestion du changement : Firewall Analyzer récupère automatiquement les configurations en fonction du syslog de déconnexion reçu du pare-feu et génère des rapports de changement de la configuration pour les pare-feu Vyatta, Huawai, et Check Point*.

*Les configurations des pare-feu Check Point sont récupérées à l'aide de l'API Check Point.

Ce rapport vous aide à trouver qui a fait quels changements, quand et pourquoi. De plus, il envoie des alertes sur votre téléphone en temps réel lorsque des changements surviennent. Ce rapport permet de s'assurer que toutes les configurations et les changements ultérieurs apportés au pare-feu sont capturés périodiquement et stockés dans la base de données.

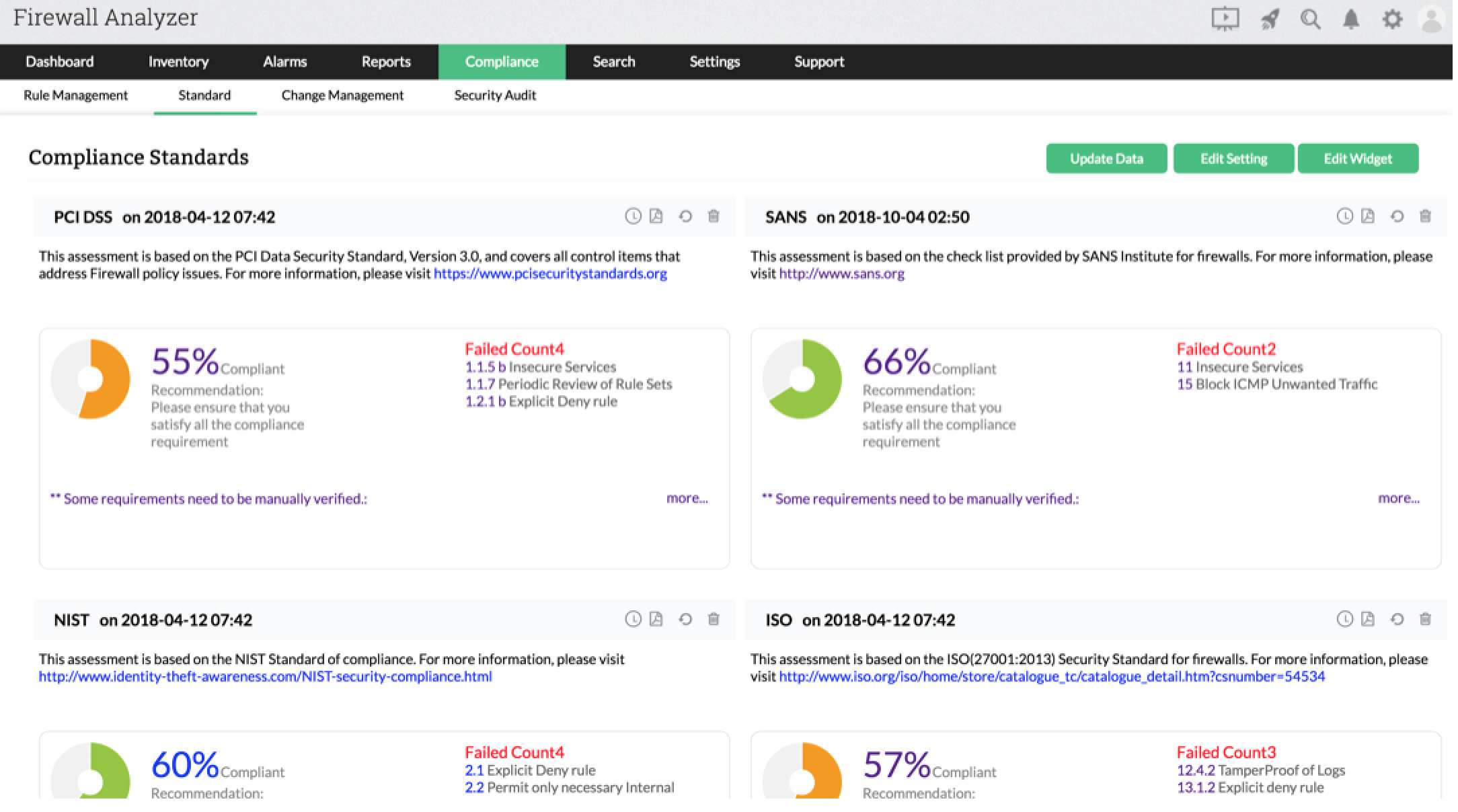

2.C. Rapports de conformité : Firewall Analyzer génère également des rapports de conformité prêts à l'emploi pour les normes SANS, PCI-DSS, NIST, ISO et NERC-CIP. Grâce à ces outils, les administrateurs de sécurité peuvent suivre l'état de conformité de la configuration des pare-feu Vyatta et Huawai.

3. Nouveau format de journalisation pris en charge : Barracuda Email Security Gateway

Barracuda Email Security Gateway est une passerelle de sécurité de messagerie qui gère et filtre tout le trafic de messagerie entrant et sortant pour protéger les entreprises des menaces et des fuites de données transmises par courrier électronique. En tant que solution complète de gestion de messagerie, Barracuda Email Security Gateway permet aux entreprises de chiffrer les messages et de tirer parti du cloud pour mettre en attente les emails si les serveurs de messagerie deviennent indisponibles.

Firewall Analyzer analyse les journaux système générés par Baracuda Email Security Gateway et fournit des rapports de sécurité et de trafic.

Téléchargez Firewall Analyzer et découvrez toutes les dernières mises à jour dès maintenant !

Mouli Srinivasan, Marketing Analyst - ManageEngine