Voici un guide simple en trois étapes pour utiliser des analyses avancées afin de garantir la sécurité des points d'accès lorsque votre organisation travaille à distance.

1. Découvrir

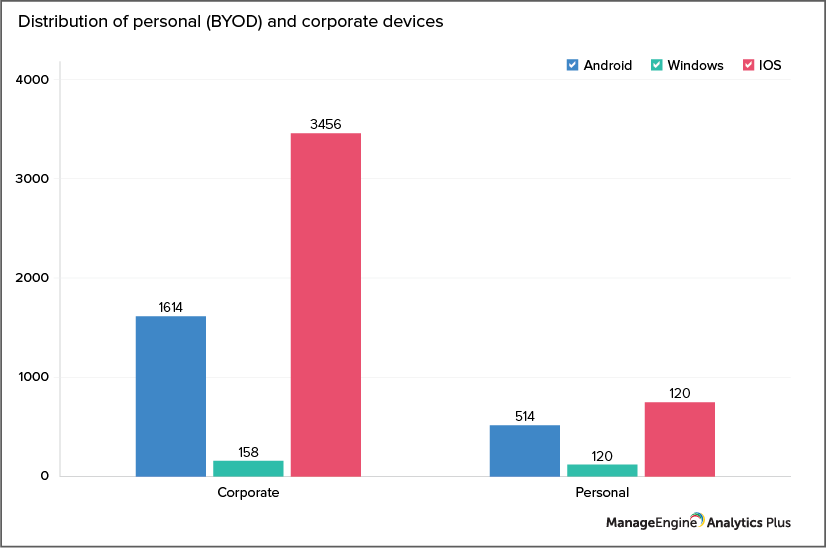

La découverte des terminaux est la première ligne de défense car il serait impossible de sécuriser un matériel sans savoir ce qu'il contient et combien il en existe. Lorsqu'ils travaillent à distance, de plus en plus de salariés utilisent divers gadgets personnels pour travailler. Cela représente un problème pour les équipes informatiques, car elles doivent gérer divers périphériques fonctionnant sur différents systèmes d'exploitation (OS). Si vous prévoyez de mettre à jour un correctif pour vos périphériques Android personnels, il est utile de connaître le nombre de périphériques afin d'élaborer un plan solide de mise à jour des correctifs logiciels.

Le graphique ci-dessous est un exemple de rapport montrant la répartition des périphériques personnels et d'entreprise, ou des périphériques personnels (BYOD), fonctionnant sur différents systèmes d'exploitation.

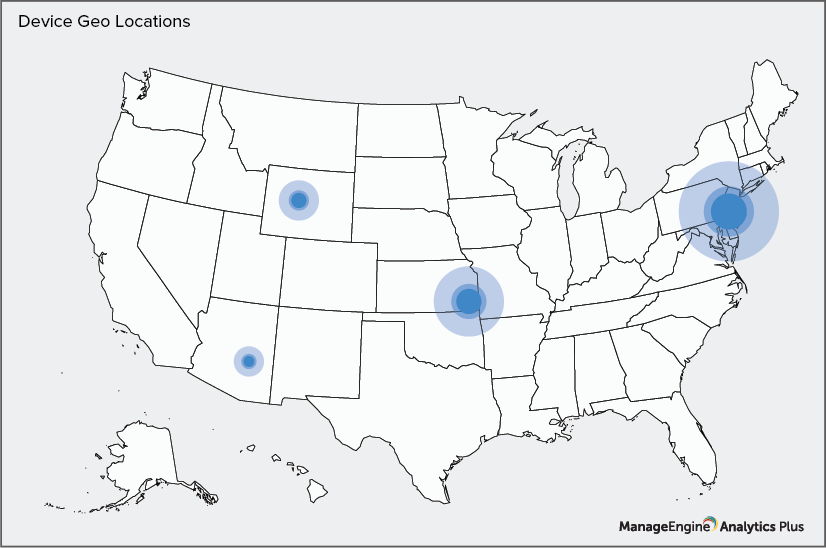

Lorsque vos salariés travaillent à distance, la probabilité que des périphériques mobiles soient perdus, volés ou endommagés est incroyablement élevée. Il est donc crucial de suivre de près ces périphériques pour assurer leur sécurité.

Bien que vous puissiez facilement suivre l'emplacement géographique des périphériques en modifiant les paramètres de sécurité à distance dans votre application Mobile Device Manager Plus, il est utile de localiser ces périphériques sur une carte.

Ce graphique donne un exemple de vue géographique des différents terminaux actuellement utilisés. Le marquage de chaque périphérique dans une vue cartographique facilite le déclenchement d'une alarme lorsqu'un périphérique quitte sa zone désignée, ce qui vous permet de le verrouiller à distance ou d'effacer de façon sélective toutes les données de l'entreprise.

2. Surveiller

La plupart de vos salariés travaillant à distance, l'une des principales préoccupations des entreprises est de s'assurer que les employés ont accès aux ressources de l'entreprise (serveurs, réseaux, applications) sans interruption afin qu'ils puissent rester productifs. Toutefois, cela ne doit pas se faire au détriment de la sécurité des données. Un VPN peut aider un périphérique à se connecter en toute sécurité aux données de l'entreprise et à les télécharger, mais il est important de s'assurer que les données téléchargées via un VPN restent sécurisées.

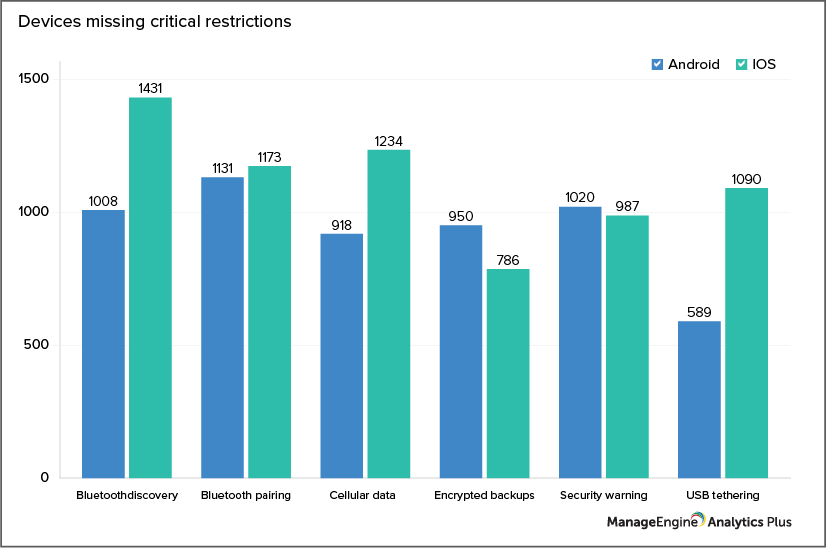

Par exemple, un périphérique qui permet à d'autres périphériques situés à proximité d'utiliser librement ses données mobiles sans mot de passe (via un hot spot) risque davantage d'être piraté. Pour éviter ce genre d'incident, il convient de se pencher sur les périphériques qui ne sont pas soumis à des restrictions importantes, comme la mise en place de points d'accès, de réseaux Wi-Fi publics ou de connexions Bluetooth. Une fois que vous avez identifié le numéro et les propriétaires des périphériques qui ne sont pas soumis à des restrictions critiques, il est plus facile de les sécuriser.

Le graphique ci-dessus montre le nombre de périphériques qui ne sont pas soumis à des restrictions strictes telles que le couplage Bluetooth, la découverte Bluetooth, le partage de données mobiles, les sauvegardes chiffrées, etc.

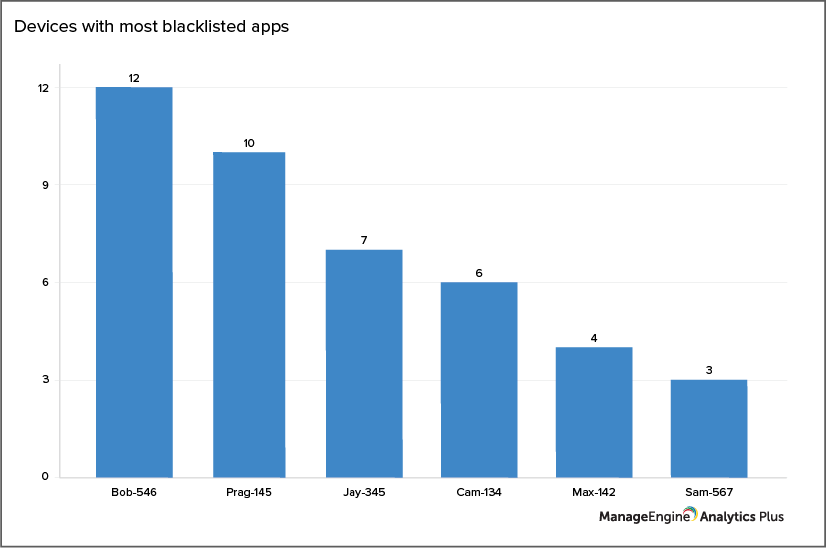

Un autre comportement à haut risque important est l'installation et l'utilisation d'applications sur liste noire sur les périphériques mobiles. De nombreuses applications mobiles demandent l'accès au répertoire téléphonique, à l'historique des appels, à l'appareil photo, aux fichiers et dossiers, et aux journaux qui pourraient exposer les données de l'entreprise à un public non voulu. Étant donné que les périphériques mobiles dans un environnement BYOD sont également destinés à l'usage personnel de vos employés, votre meilleure garantie est de suivre les périphériques avec des applications sur liste noire et de prendre des mesures pour supprimer ces applications.

L'exemple de graphique ci-dessus donne une liste des périphériques d'une entreprise qui ont installé le plus grand nombre d'applications sur liste noire.

L'exemple de graphique ci-dessus donne une liste des périphériques d'une entreprise qui ont le plus grand nombre d'applications sur liste noire installées.

3. Contrôler

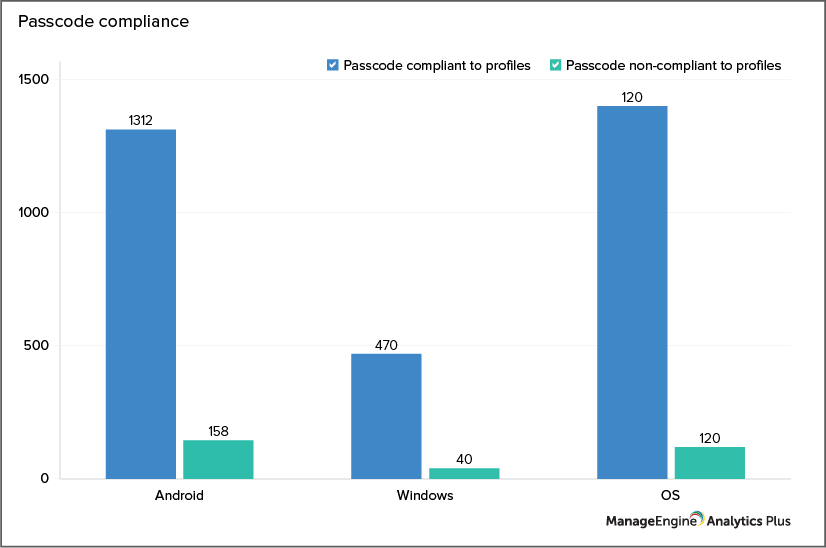

La meilleure façon de prévenir une faille de sécurité est d'appliquer des stratégies de sécurité strictes pour l'utilisation des terminaux. Commencez par respecter le code de sécurité. Vérifiez tous vos périphériques et faites le point sur ceux qui ne sont pas conformes ; puis imposez des mesures strictes pour garantir la conformité des mots de passe.

Le graphique ci-dessus montre le nombre de périphériques Windows, Android et iOS qui sont conformes et non conformes aux stratégies de l'entreprise en matière de mots de passe.

La plupart des périphériques mobiles offrent une multitude de méthodes d'authentification, telles que le verrouillage par chiffres ou par motifs, la lecture des empreintes digitales ou de la rétine, ou la reconnaissance vocale, qui peuvent être utilisées pour garantir la sécurité. Mieux encore, votre entreprise peut opter pour une authentification multi-facteurs afin de s'assurer que ces périphériques mobiles ne deviennent pas des passerelles faciles vers vos données critiques.

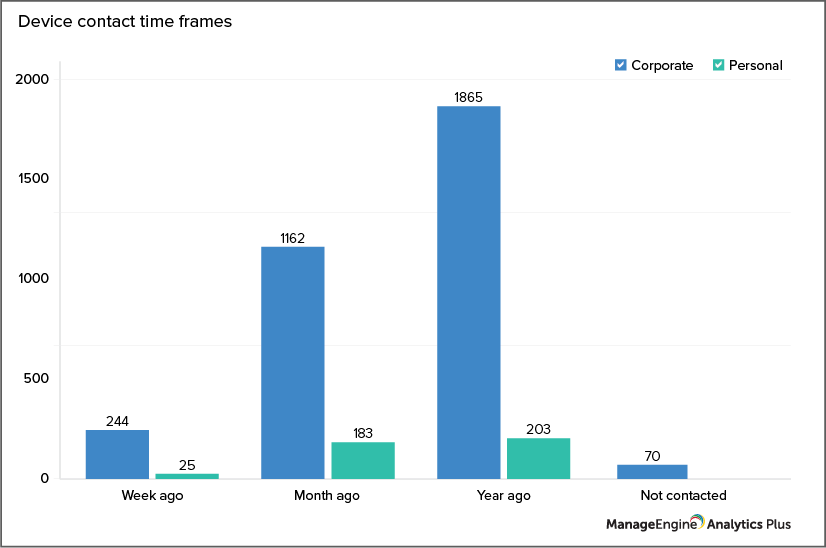

La situation actuelle du télétravail a transformé les terminaux en cibles mobiles, maintenant qu'ils se trouvent en dehors du périmètre de sécurité de votre réseau d'entreprise. En d'autres termes, ces périphériques se trouvent en dehors des pare-feu, des systèmes de sécurité et de détection des menaces, et des processus de filtrage du spam qui peuvent les protéger contre les menaces. Une solution consiste à faire en sorte que ces périphériques soient toujours en contact fréquent avec votre serveur Mobile Device Manager Plus, et que vous soyez averti chaque fois que ces périphériques mobiles sont hors de contact pendant plus de 30 jours.

Le rapport ci-dessus présente un échantillon du nombre de périphériques et de la durée de leur dernier contact. Grâce à Analytics Plus, vous pouvez créer des alertes basées sur des seuils pour des mesures clés et être informé des dernières mises à jour de vos données par courrier électronique ou par des alertes intégrées à l'application.

Bien que certaines des étapes ci-dessus puissent paraître simples et d'autres difficiles, elles doivent toutes faire partie de votre infrastructure de sécurité. N'oubliez pas qu'avec les bonnes mesures de sécurité en place, vos périphériques seront bien protégés contre les menaces, et vos employés pourront profiter des nombreux avantages du travail à domicile sans se soucier de la sécurité.

Analytics Plus offre des intégrations prêtes à l'emploi avec Desktop Central, Mobile Device Manager Plus, Patch Manager Plus, Password Manager Pro et PAM360.

Si vous recherchez une solution d'analyse informatique, commencez dès maintenant votre essai gratuit de 30 jours.

Si vous êtes déjà un utilisateur d'Analytics Plus, veuillez passer à la dernière version pour activer les nouvelles fonctionnalités et les mises à jour.

Sailakshmi Baskaran, Marketing Analyst