Un déni de service distribué (DDoS) est en réalité un flux de données illégitime envoyé vers une ressource réseau à partir d'une adresse IP ou un groupe d'adresses IP, ce qui rend la ressource réseau indisponible. Une attaque DDoS est une menace sérieuse pour la sécurité de tous les types de réseaux, du simple réseau d'entreprise au réseau d'entreprise plus complexe. Heureusement, NetFlow Analyzer peut vous aider à détecter les attaques DDoS et atténuer les dommages qu'ils pourraient vous causer.

Comprendre les attaques DDoS

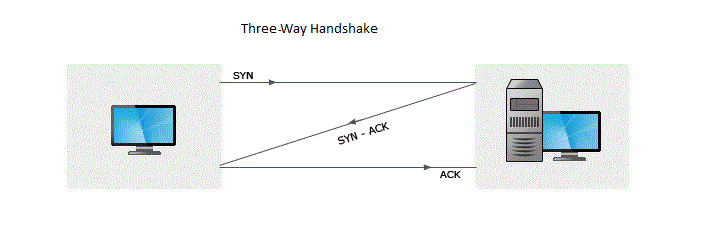

Les attaques DDoS profitent de la séquence du three-way handshake qui est effectuée pour chaque connexion établie via le protocole TCP. Sans surprise, les hackers ont trouvé un certain nombre de moyens de contourner le three-way handshake.

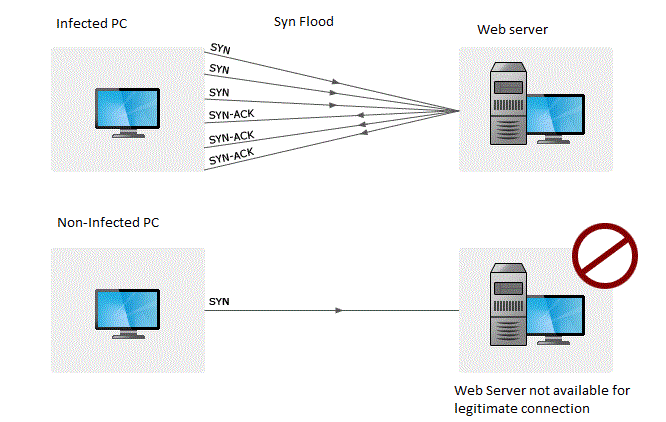

Dans une attaque DDoS (on parle aussi de flooding), les attaquants perturbent la séquence du three-way handshake soit en ne répondant pas au SYN-ACK du serveur ou en envoyant un paquet SYN en continu à partir d'une IP inexistante (IP usurpée).

Dans le three-way handshake, le serveur maintient une file d'attente pour l'envoi des SYN-ACK. Au cours de l'attaque, le client ne répond pas au SYN-ACK envoyé par le serveur. Ainsi, le serveur est rendu indisponible. Le serveur maintient une file d'attente de SYN-ACK pour tous les paquets SYN reçus de l'adresse IP usurpée. À un certain moment, la file d'attente déborde et le serveur devient indisponible.

Il existe différents types d'attaques DDoS, tels que les attaques DDoS basée sur le Network Time Protocol (NTP), par flood ICMP, teardrop, peer-to-peer, lecture lente, et par réflexion/usurpation.

En avril 2015, une attaque contre un serveur NTP (Network Time Protocol) non sécurisé a été signalée et déclarée comme la plus importante attaque DDoS jamais observée, avec une force d'attaque d'environ 400 Gbps. Les attaquants ont utilisé la technique dite par réflexion NTP. Ils ont usurpé l'adresse IP source de l'expéditeur, qui a envoyé périodiquement des paquets de demande à des serveurs NTP pour la synchronisation du temps. En conséquence, un grand nombre de réponses ont été envoyées par le serveur NTP à l'adresse usurpée, provoquant la congestion temporaire du réseau et la réduction de la disponibilité des ressources.

Atténuer les attaques DDoS avec NetFlow Analyzer: l'approche d'un client

James Braunegg, de Micron21, est l'un de nos clients. James a fait beaucoup de recherches sur les attaques DDoS et a écrit et publié de nombreux articles détaillant ses découvertes sur le sujet, y compris les méthodes pour identifier et atténuer une attaque DDoS. Et, pour cela, James utilise ManageEngine NetFlow Analyzer pour identifier et atténuer les anomalies sur le réseau de son datacenter et faire fonctionner ce dernier efficacement et en haute disponibilité.

Pour vous donner une appréciation de l'expertise de James, il est titulaire d'une maîtrise d'études supérieures de l'Université de Monash (MBMS) et a rejoint Micron21 en 2004 pour réaliser des opérations techniques pour la société. Durant sa carrière, James a exercé pendant 20 ans dans une très prestigieuse entreprise de matériel informatique, il a fait du support des réseaux d'entreprise et de solutions logicielles personnalisées, mettant l'accent sur un support individuel pour chaque client. Son objectif principal chez Micron21 est la gestion du Datacenter et de son infrastructure de support.

Comment James identifie les attaques DDoS

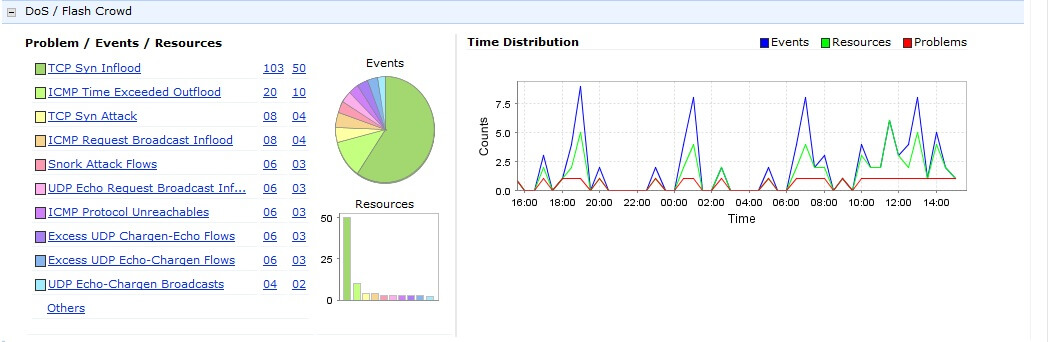

James a utilisé NetFlow Analyzer pour analyser les pics anormaux observés dans le trafic du datacenter (voir l'image ci-dessous). En utilisant le mécanisme d'alerte de NetFlow Analyzer, il était en mesure d'identifier les anomalies et d'atténuer facilement l'attaque DDoS.

En tant que spécialiste de la gestion des datacenters, le travail de James est d'assurer une haute disponibilité pour les clients de Micron21. En utilisant NetFlow Analyzer, il peut identifier une attaque DDoS NTP en cours sur un client.

Cliquez ici pour savoir comment NetFlow Analyzer a permis à James d'identifier cette anomalie.

Cliquez ici pour lire son plus récent article sur les attaques DDoS NTP. James a également documenté son expérience sur l'utilisation de NetFlow Analyzer, les analyses de sécurité, et la détection des anomalies.

Vous pouvez télécharger l'étude de cas ici.

"En remontant le temps de 4 ou 5 ans, je me souviens avoir essayé de nombreux logiciels et évalué beaucoup d'options avec un seul objectif en tête: identifier un trafic anormal provenant d'une attaque et identifier rapidement sa source et sa destination ainsi que le protocole utilisé, le tout en temps quasi réel. Le but de cela était de réduire le temps pour faire face aux menaces. Et, s'appuyer sur des données SNMP dans ce but là était inutile", a déclaré James. "En fin de compte, nous avons choisi ManageEngine NetFlow Analyzer, qui a fourni un point de départ fantastique pour nous donner une visibilité en temps réel. Bien que nous utilisons principalement du matériel NSFOCUS pour la détection et l'atténuation des attaques DDoS, nous utilisons toujours ManageEngine NetFlow Analyzer au sein de notre NOC."