Quel est son impact ?

Repérée sous le nom de CVE-2022-30190, l'exploitation de cette vulnérabilité permet au pirate d'exécuter du code arbitraire lorsqu'un document Word est ouvert ou simplement prévisualisé sur un ordinateur cible. Une fois cela fait, le pirate peut exécuter des commandes PowerShell pour installer des programmes, visualiser, modifier ou supprimer des données, ou même créer de nouveaux comptes.

Avec une note de 7,8, Follina entre dans la catégorie de gravité "élevée". Ce qui la rend plus grave, c'est que l'outil MSDT, qui collecte et envoie les données de diagnostic au support Microsoft pour analyse, se trouve sur toutes les versions Windows et Windows Server OS. Cela signifie que sans stratégie de protection, toutes les machines Windows sont des cibles potentielles pour les mauvais acteurs qui tentent d'exploiter cette vulnérabilité.

Bien que Microsoft ait reconnu l'existence de la vulnérabilité et suggéré des solutions de contournement pour en atténuer l'impact, elle n'a pas publié de correctif officiel pour combler la faille (au 13 juin 2022).

Comment détecter les exploitations Follina ?

La surveillance des processus parent-enfant exécutés dans votre environnement est un moyen de détecter une éventuelle exploitation de cette vulnérabilité. Si vous disposez d'une solution d'audit des processus Windows, vous pouvez la configurer de manière à :

1. Rechercher les systèmes qui génèrent le msdt.exe comme processus enfant de WINWORD.EXE, EXCEL.EXE, OUTLOOK.EXE ou POWERPNT.EXE.2. Rechercher IT_BrowseForFile, IT_LaunchMethod, et IT_RebrowseForFile si l'audit de la ligne de commande est activé, car ce ne sont pas des paramètres courants.

Existe-t-il des solutions de contournement ?

Dans le cadre de son avis, Microsoft a suggéré de désactiver le protocole MSDT URL comme solution de contournement pour atténuer cette vulnérabilité.

Pour désactiver le protocole MSDT URL :

1. Exécutez l'invite de commande en tant qu'administrateur.2. Exécutez la commande suivante pour sauvegarder la clé de registre :

reg export HKEY_CLASSES_ROOT\ms-msdt <filename>

3. Ensuite, exécutez la commande suivante :

reg delete HKEY_CLASSES_ROOT\ms-msdt /f

Pour annuler la solution de contournement :

1. Exécutez l'invite de commande en tant qu'administrateur.2. Exécutez la commande suivante pour restaurer la clé de registre :

reg import <filename>

Comment ManageEngine ADAudit Plus peut vous aider à détecter les exploitations Follina ?

Grâce aux rapports exclusifs de suivi des processus ADAudit Plus, vous pouvez vérifier si votre environnement est exposé à la CVE-2022-30190 et déclencher des alertes en temps réel dès qu'une tentative d'exploitation est détectée.

Vérifiez les ordinateurs affectés à l'aide des rapports Process Tracking

ADAudit Plus active automatiquement la stratégie "Audit process creation" qui vous permet de suivre l'activité de création de processus. Cependant, pour éviter les faux positifs, vous devez activer l'audit des processus en ligne de commande pour vous assurer que l'événement de création de processus (ID d'événement 4688) comprend des informations sur le nom du fichier exécutable et les arguments passés.

Pour activer l'audit des processus en ligne de commande :

1. Ouvrez une session sur le serveur qui exécute ADAudit Plus et ouvrez la Group Policy Management Console.

2. À partir des GPO liés au domaine, identifiez la GPO ADAuditPlusMSPolicy, cliquez dessus avec le bouton droit de la souris et sélectionnez Edit.

3. Dans le Group Policy Editor, accédez à Computer Configuration > Policies > Administrative Templates > System > Audit Process Creation.

4. Cliquez avec le bouton droit de la souris sur le paramètre Include command line in process creation events et sélectionnez Edit.

5. Dans la fenêtre Include command line in process creation events, cochez la case Enabled et cliquez sur OK.

Une fois que le paramètre GPO ci-dessus est activé, les rapports de suivi des processus ADAudit Plus afficheront les événements liés à d'éventuelles exploitations Follina.

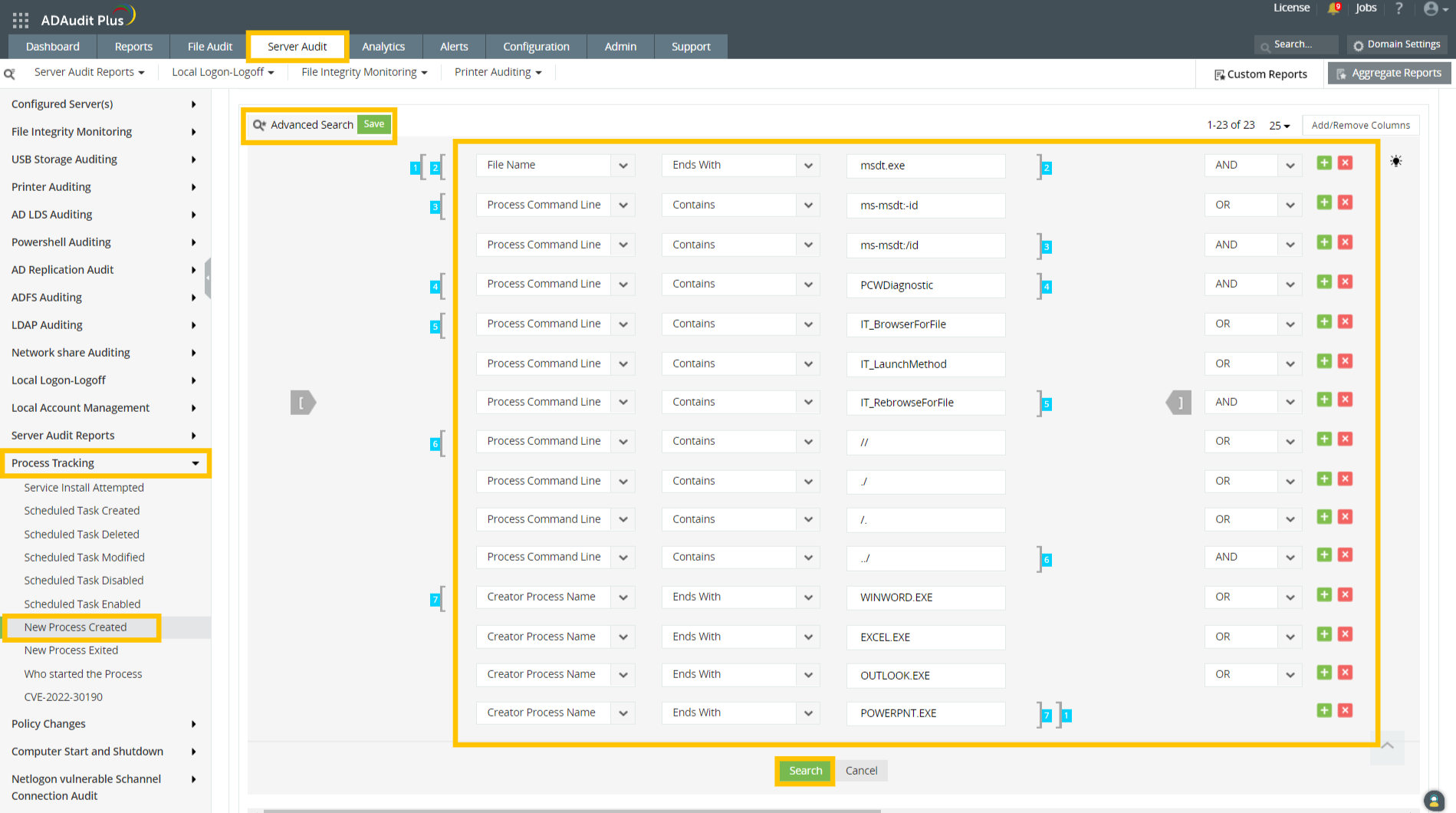

Pour vérifier les ordinateurs affectés :

1. Connectez-vous à votre console web ADAudit Plus.

2. Accédez à Server Audit > Process Tracking > New Process Created.

3. Dans le rapport, cliquez sur Advanced Search et ajoutez les règles appropriées correspondant à votre environnement.

- Si vous avez activé précédemment l'audit des processus en ligne de commande dans votre environnement, vous pouvez vérifier si des ordinateurs sont affectés en ajoutant l'ensemble de règles présenté dans l'image ci-dessous :

[ [ “File Name” Ends With “msdt.exe” ] AND [ “Process Command Line” Contains “ms-msdt:-id” OR “Process Command Line” Contains “ms-msdt:/id” ] AND [ “Process Command Line” Contains “PCWDiagnostic” ] AND [ “Process Command Line” Contains “IT_BrowserForFile” OR “Process Command Line” Contains “IT_LaunchMethod” OR “Process Command Line” Contains “IT_RebrowseForFile” ] AND [ “Process Command Line” Contains “//” OR “Process Command Line” Contains “./” OR “Process Command Line” Contains “/.” OR “Process Command Line” Contains “../” ] AND [ “Creator Process Name” Ends With “WINWORD.EXE” OR “Creator Process Name” Ends With “EXCEL.EXE” OR “Creator Process Name” Ends With “OUTLOOK.EXE” OR “Creator Process Name” Ends With “POWERPNT.EXE” ] ]

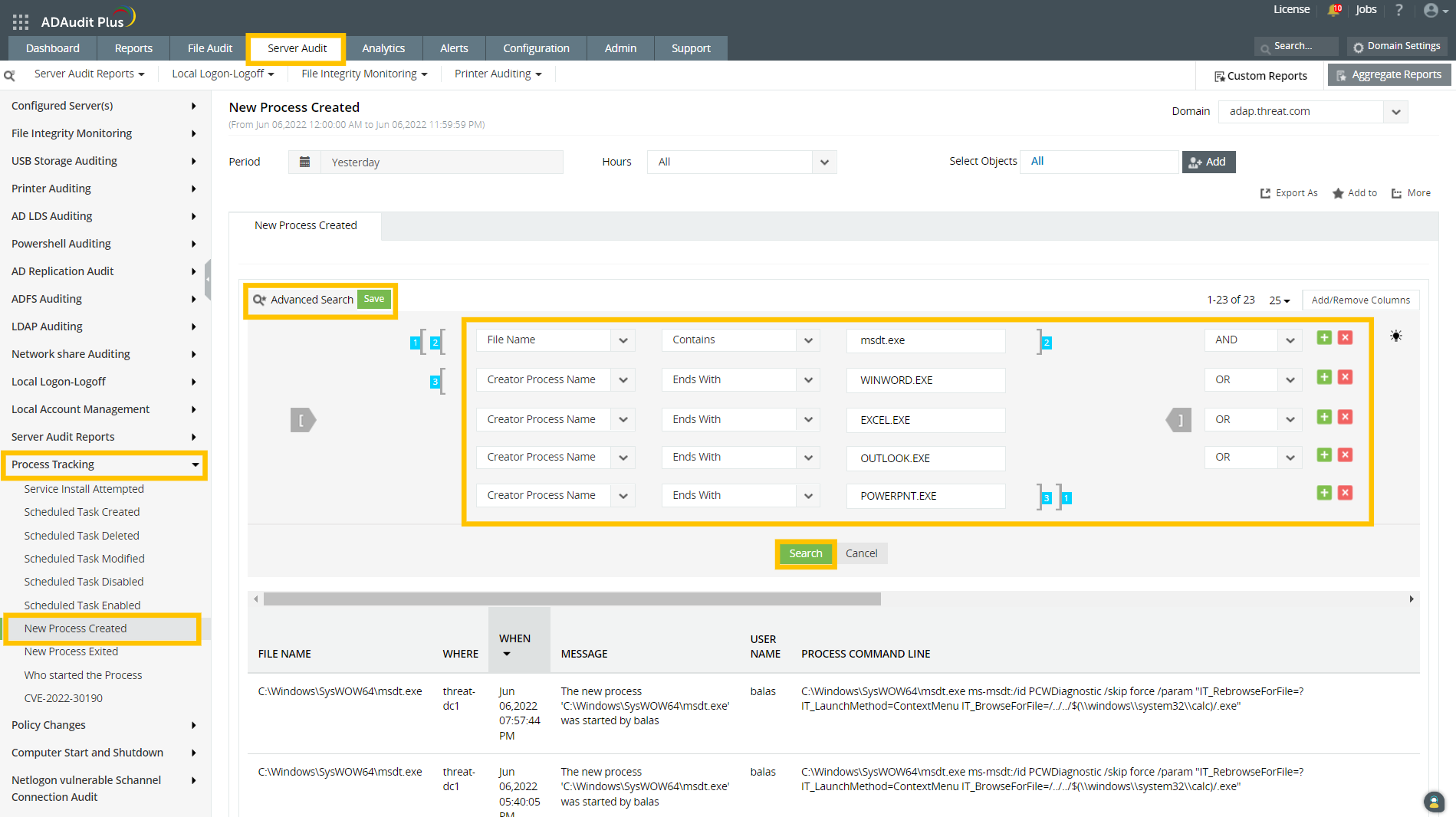

- Si vous n'avez pas activé auparavant l'audit des processus en ligne de commande dans votre environnement, vous pouvez vérifier si des ordinateurs sont affectés en ajoutant l'ensemble de règles illustrées ci-dessous :

[ [ “File Name” Contains “msdt.exe” ] AND [ “Creator Process Name” Ends With “WINWORD.EXE” OR “Creator Process Name” Ends With “EXCEL.EXE” OR “Creator Process Name” Ends With “OUTLOOK.EXE” OR “Creator Process Name” Ends With “POWERPNT.EXE” ] ]

Note : Comme les informations relatives au nom de fichier exécutable et aux arguments passés ne seront pas disponibles dans l'ID d'événement 4688 lorsque l'audit des processus en ligne de commande n'est pas activé, les rapports résultant de l'ensemble de règles dans l'image ci-dessus peuvent indiquer des faux positifs.

4. Une fois que vous avez ajouté les règles, cliquez sur Search et vous trouverez la liste des ordinateurs affectés par cette vulnérabilité.

Configurer des alertes en temps réel pour détecter les futures exploitations Follina avec ADAudit Plus.

Avec ADAudit Plus, vous pouvez également configurer des profils d'alerte pour recevoir des alertes en temps réel lorsque des événements liés à cette vulnérabilité sont enregistrés dans le futur.

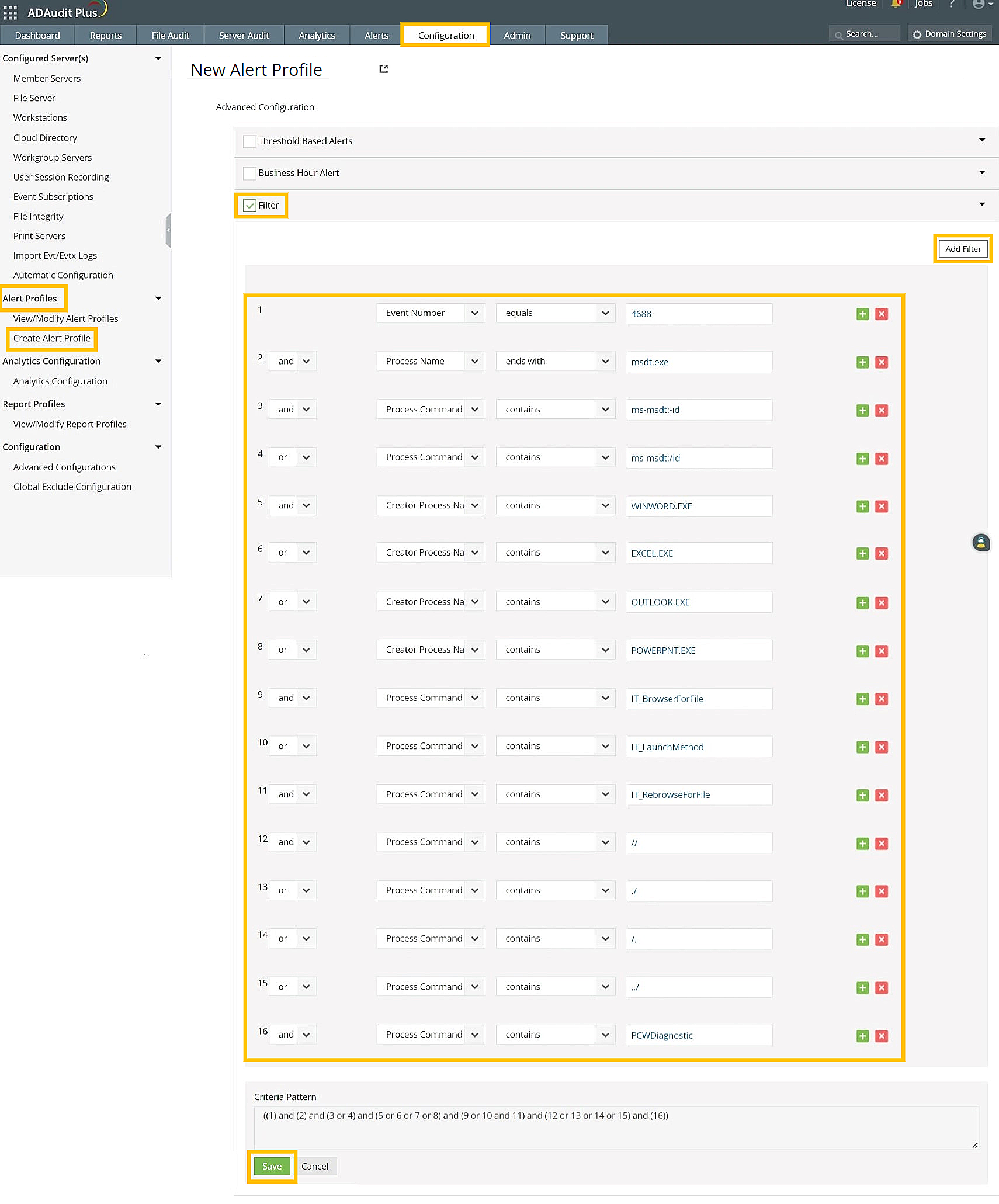

Pour créer un profil d'alerte :

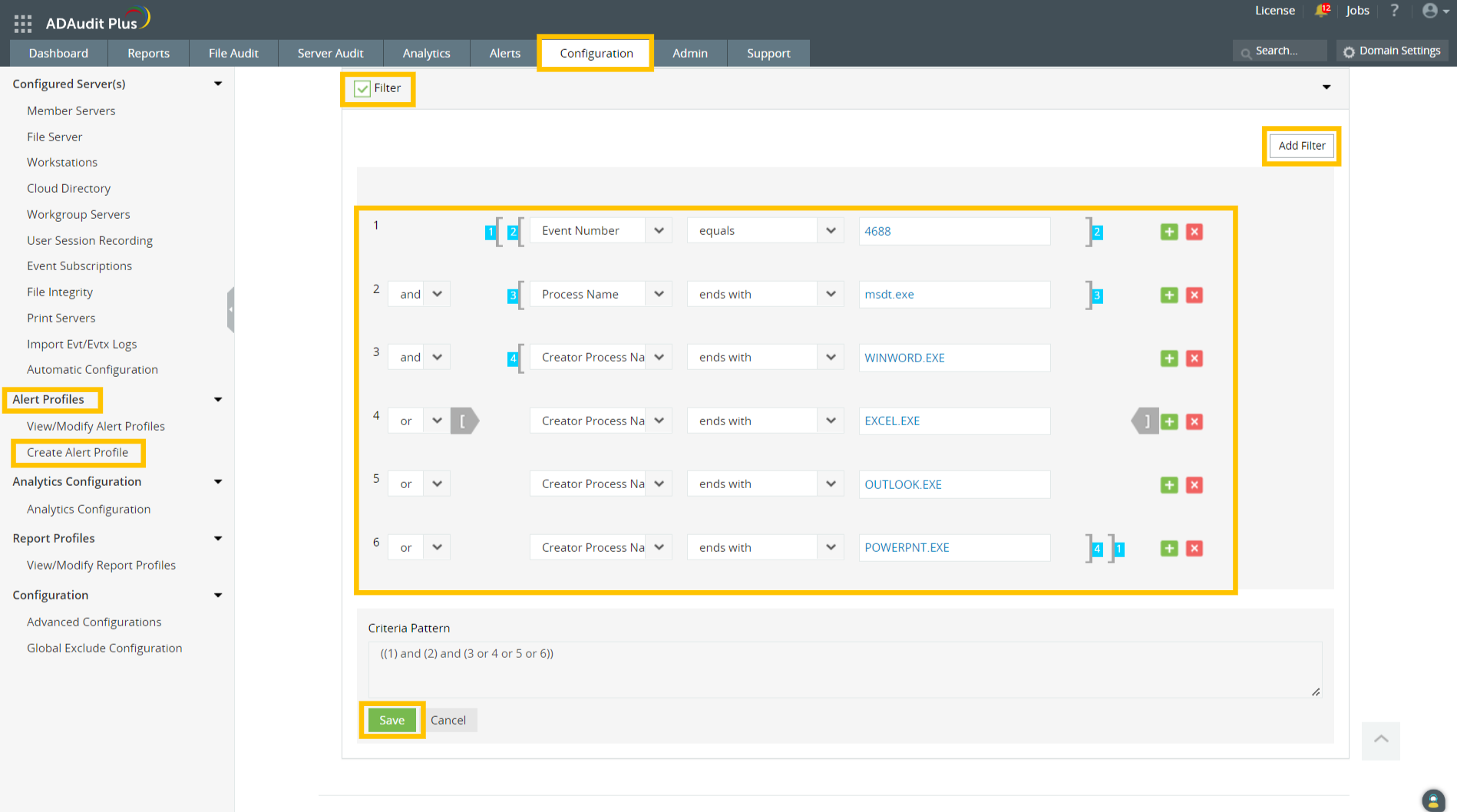

1. Connectez-vous à votre console web ADAudit Plus.2. Accédez à Configuration > Alert Profiles > Create Alert Profile.

3. Spécifiez un Name et une Description appropriés pour le profil d'alerte et sélectionnez sa Severity.

4. Dans le champ Category, sélectionnez All et cliquez sur le symbole "+" à droite.

5. Dans l'écran qui s'affiche, sélectionnez votre Domain, sélectionnez All dans le menu déroulant Category, cliquez sur Search, tapez "Process Tracking" et appuyez sur Enter.

6. Cochez la case Process Tacking for the <selected> domain et cliquez sur OK.

7. Saisissez un Alert Message approprié.

8. Dans la section Advanced Configuration, sélectionnez Filter, cliquez sur Add Filter, et ajoutez les règles appropriées correspondant à votre environnement.

- Si vous avez activé précédemment l'audit des processus en ligne de commande dans votre environnement, ajoutez l'ensemble des règles présentées dans l'image ci-dessous :

- Si vous n'avez pas activé auparavant l'audit des processus en ligne de commande dans votre environnement , ajoutez l'ensemble des règles présentées dans l'image ci-dessous :

Note : Comme les informations relatives au nom de fichier exécutable et aux arguments passés ne seront pas disponibles dans l'ID d'événement 4688 lorsque l'audit des processus en ligne de commande n'est pas activé, les rapports résultant de l'ensemble de règles dans l'image ci-dessus peuvent indiquer des faux positifs.

9. Dans la section Alert Actions, choisissez comment vous souhaitez recevoir le message d'alerte (notifications par SMS ou par e-mail) et configurez les paramètres correspondants.

10. Cliquez sur Save.

Vous avez maintenant configuré avec succès des alertes pour recevoir des notifications instantanées par SMS ou par e-mail lorsqu'une tentative d'exploitation potentielle est détectée.

À propos de ManageEngine ADAudit Plus

ADAudit Plus est une solution d'audit des changements en temps réel qui permet de garantir la sécurité et la conformité de votre Active Directory, Azure AD, des serveurs de fichiers, serveurs Windows et postes de travail.