La nécessité de l'UEM

Dans la partie précédente de cette série de blogs, nous avons discuté de la valeur apportée par l'UEM aux entreprises. Mais l'UEM est-elle un besoin ou une envie ? Dans ce billet, nous verrons pourquoi l'UEM est essentielle pour toutes les entreprises qui déploient une gamme variée de périphériques.

Une enquête [1] menée par 451 chercheurs auprès de responsables informatiques a révélé que plus de 90 % d'entre eux ont déclaré utiliser huit solutions de gestion ou plus pour sécuriser les terminaux. L'utilisation de plusieurs solutions de gestion des terminaux peut poser des risques pour la sécurité, car la multiplicité des stratégies, des groupes d'utilisateurs, etc. peut créer une faille de sécurité lorsque plusieurs solutions fonctionnent simultanément. De plus, les BYODs peuvent ne pas être couverts par les stratégies de sécurité de votre entreprise, et les CMTs et solutions MDM autonomes peuvent ne pas être suffisantes pour gérer tous les terminaux.

UEM combine les fonctionnalités de plusieurs produits en une seule plate-forme et fournit la gamme complète de fonctionnalités pour gérer tous les terminaux de votre entreprise.

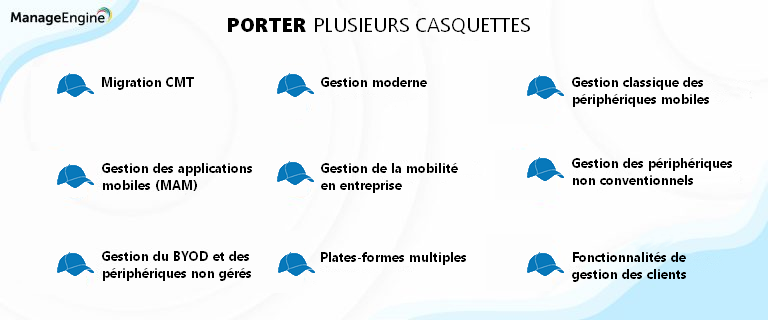

Un aperçu des possibilités de l'UEM

Voici les fonctionnalités essentielles de l'UEM :

1. Migration CMT :

L'UEM permet la gestion directe de tous les terminaux en utilisant ses fonctionnalités natives. Comme nous l'avons évoqué dans un précédent blog, l'UEM appelle à une migration transparente pour combiner la gestion des périphériques mobiles et des ordinateurs/ordinateurs portables à partir des méthodes de gestion des clients existantes. Ceci est possible grâce à une solution CMT de base qui permet l'intégration avec d'autres solutions pour une migration facile de CMT à l'UEM.

2. Gestion moderne :

Les services informatiques recherchent une manière homogène et unifiée de gérer la diversité des périphériques de leurs utilisateurs, tant en termes d'administration que de sécurité. La gestion moderne comprend la gestion des périphériques allant de la dernière version de Windows aux périphériques mobiles sur toutes les plateformes de systèmes d'exploitation.

3. Gestion classique des périphériques mobiles :

Les fonctionnalités classiques de MDM de l'UEM comprennent :

Inscription facile des périphériques

Gestion des profils

Conception des déploiements et des configurations

Dépannage à distance

Verrouillage des périphériques

Géolocalisation des périphériques

4. Gestion des Applications Mobiles (MAM) :

La MAM prévoit le contrôle et la gestion centralisés de toutes les applications installées sur les périphériques, ainsi que les aspects de sécurité associés à la gestion de ces périphériques et applications. Voici les fonctionnalités MAM qui sont essentielles dans une solution UEM :

Installation silencieuse des applications, que ce soit des applications internes ou des applications des stores

Gestion des ressources

Mode kiosque - limite un périphérique à un ensemble d'applications spécifiques

Liste blanche et liste noire des applications

Restreindre les stratégies d'application et les codes d'accès aux applications et aux périphériques dans le cadre de la gestion de la sécurité

La MAM comprend également toutes les autres fonctionnalités de la gestion classique des périphériques mobiles.

5. Gestion de la mobilité en entreprise :

L'EMM comprend toutes les capacités de MDM et de MAM de l'UEM, plus ce qui suit :

Gestion du courrier électronique

Gestion du contenu

Gestion de la sécurité

Audits et rapports

Gestion des périphériques durcis

6. Gestion des périphériques non conventionnels :

L'adoption de périphériques non conventionnels et de l'Internet des objets (IoT) devrait être multipliée par deux[2] en 2021 par rapport à 2017 (selon Bain & Company). Microsoft rapporte que d'ici 2021, 94 % des entreprises déploieront l'IoT. Même si l'adoption est en hausse, il est essentiel de prendre en charge ces périphériques intelligents non conventionnels, tels que l'IoT, les vêtements intelligents comme Google Glass, les systèmes GPS dans les automobiles, etc.

7. Gestion du BYOD et des périphériques non gérés :

Avec la démocratisation de l'informatique, les employés utilisant le BYOD sont très nombreux. Les solutions UEM doivent pouvoir être facilement embarquées et administrer des stratégies pertinentes pour les périphériques de ces employés.

Des profils personnels et d'entreprise distincts peuvent être créés à l'aide d'une solution UEM utilisant la conteneurisation. Cette méthode permet d'isoler logiquement les données d'entreprise des données personnelles coexistant dans le même périphérique, ce qui sécurise les données confidentielles.

8. Plates-formes multiples :

Avec l'aide d'UEM, vous pouvez gérer des périphériques de tous types, sur toutes les plates-formes :

iOS et macOS

Systèmes d'exploitation et serveurs Windows

Linux

Android

Chrome OS

9. Fonctionnalités de gestion des clients :

Les fonctionnalités classiques de gestion des clients comprennent :

Gestion des correctifs

Déploiement d'applications logicielles

Gestion des ressources des terminaux

Contrôle et dépannage à distance

Gestion de la configuration

Gestion de la sécurité des navigateurs

Déploiement d'un système d'exploitation à distance

Gestion des périphériques USB

Rapports AD et comptes-rendus pertinents

Nous en apprendrons davantage sur toutes ces fonctionnalités dans les prochains articles de cette série de blogs.

Références :

[1] https://global.blackberry.com/content/dam/blackberry-com/asset/enterprise/pdf/wp-451-research-securing-eot.pdf

[2] https://www.bain.com/about/media-center/press-releases/2018/bain-predicts-the-iot-market-will-more-than-double-by-2021/